В честь наступающего 2025г мы решили сделать общедоступной редакцию Wive-NG-HQ для x86-64 систем.;)

| ↑ |

Вдуть или не вдуть, вот в чём вопрос.В последнее время просто откровенно завалили вопросами на тему максимальной выходной мощности устройств работающих под нашим ПО. Казалось бы причём тут вообще ПО..? Однако задав такой вопрос собеседнику получаем круглые глаза и фразу: «Ну вот же, заливаем ***WRT и вдуваем мощи на аж 29dBm». На вопрос откуда такие сказочные данные ответ ещё круче. Оказывается из обзора iXBT. Идём смотреть что там нынче (лет 5ть как не отслеживаем подобные ресурсы). И действительно находим подобный тихий ужас. Ну ок. Давайте разбираться кто и где вас обманул…. Поехали. Начнём с краткой вводной и запомним несколько вещей (будем излагать тему упрощённо, что бы даже ёжикам было понятно). И так, какие ограничения у нас накладываются на выходную мощность PA (Power Amplifire) который есть в любых радиопередающих устройствах? Не важно, где находится этот усилитель. Встроен в чип прямо с ЦПУ на одном кристалле, как например в MT7620. Или в радиочип устанавливаемый отдельно как в схемах с MT7615 и более ранними. Или находиться в специализированном модуле сателлите относительно основного радиочипа (Front End Module – FEM) в котором кроме прочего обычно стоит ещё и TX/RX коммутатор (симплекс, внезапно). Или же может стоять отдельно, да хоть собран на рассыпухе. Но он всё равно в схеме есть ВСЕГДА! Впрочем, то же самое касается и LNA (Low Noise Amplifire) устанавливаемый в схеме RX. Он так же есть всегда. И вот его (PA) характеристики напрямую определяют какую выходную мощность можно развить при приемлемом уровне искажений. В современных решениях MTK сейчас применяется чуть более хитрый подход. Рассмотрим на примере MT7915+MT7975 (MT7981+MT7976 будет иметь в тех же диапазонах примерно те же характеристики).

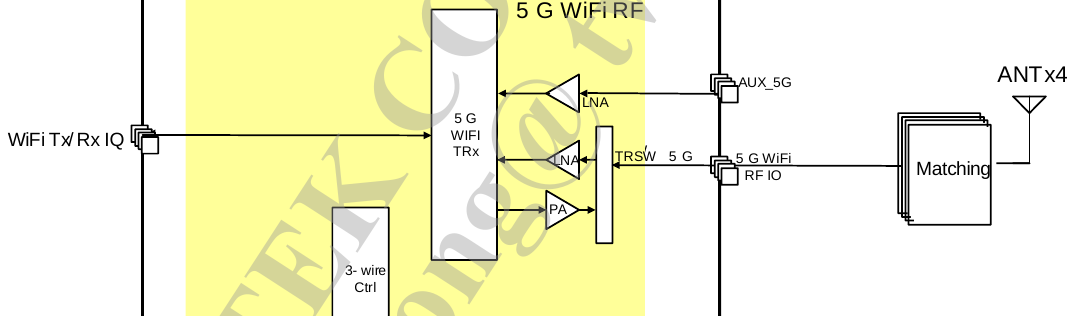

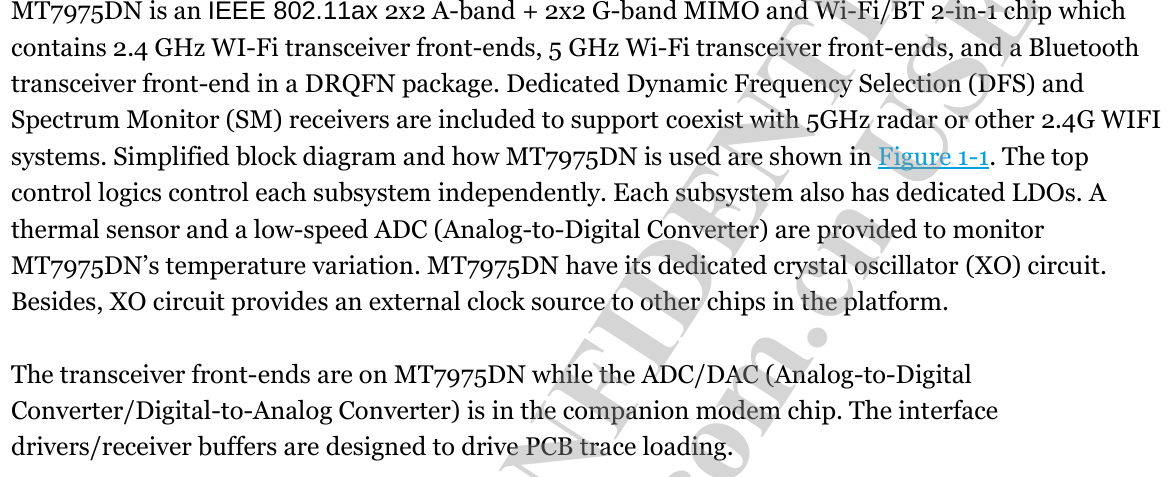

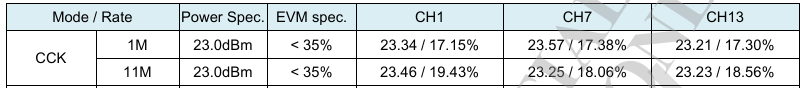

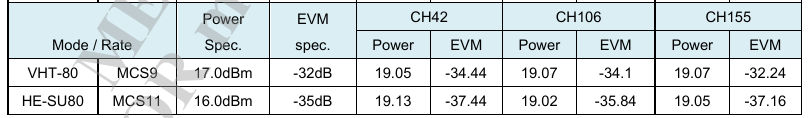

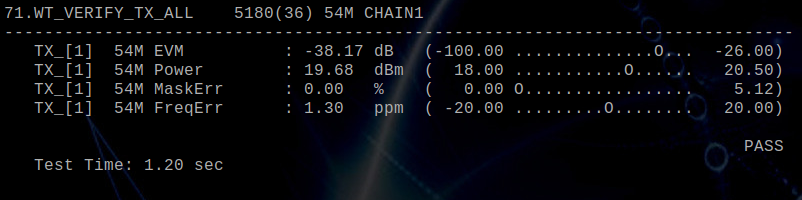

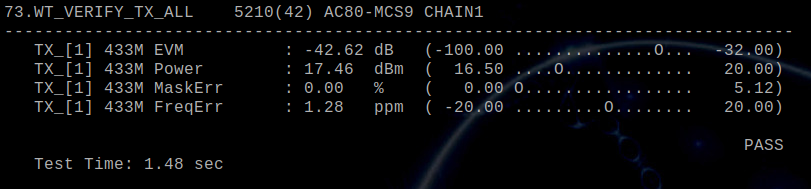

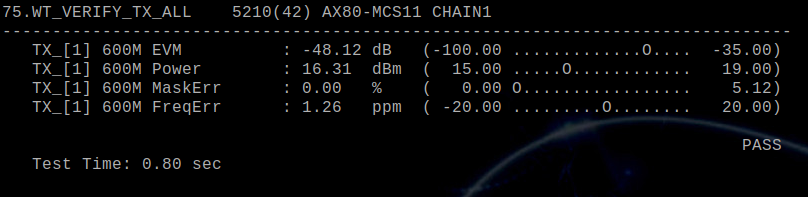

Краткое описание от чипмэйкера: А вот он уже имеет возможность подключаться к внешним FEM, если требуются более крутые характеристики чем он может себе позволить с помощью встроенных. В схеме, например MT7615 (и более ранних) + External FEM в этих FEM были только RX/TX Switch + PA + LNA. Теперь же всё иначе. Важно, оговоримся, что внутри этого FEM так же есть термодатчик. Угадайте зачем?=) Вот теперь мы знаем как устроен непосредственно кусочек тракта который отвечает за ту самую выходную мощность. И тут подходим к такому страшному слову как EIRP. Эквивалентная изотропно-излучаемая мощность (ЭИИМ, англ. EIRP — Equivalent Isotropically Radiated Power) — произведение мощности радиочастотного сигнала, подводимого к антенне, на абсолютный коэффициент усиления антенны [1] [2]. ЭИИМ может быть рассчитана по формуле: Вот именно на неё накладываются уже законодательные ограничения. И так. Т.е. для расчёта нам нужно выходную мощность усилителя сложить с Ку антенны (потери в фидере будем считать 0) и вауля, будет EIRP. Ок. Считаем что Ку антенн у нас 5dBi (как заявляет большинство вендоров для большинства коллинеаров устанавливаемых в бытовых маршрутизаторах). Т.е. что бы получить искомые 29dBm EIRP – на выходе усилителя должно быть 24dBm. Смотрим в RF_DVT_Report от МТК (распространяется под NDA потому только кусочки из таблицы) и пытаемся найти в каком же режиме такую мощность можно получить на выходе 7595 при приемлемом уровне искажений. Оказывается что практически НИКОГДА и ни для каких режимов. Ну вот же вот!!! Воскликнет любитель дуть… Почти не соврали… Но расстрою. Дело в том, что 1Мбит CCK это режим 802.11B который нынче даже для маяков не всегда используется. Эффективная (т.е. сколько данных фактически передаётся) передача на данных при такой модуляции возможна на уровне 256кБит/с… Как-то так себе в 2024м… При этом вы займёте такой передачей всё эфирное время. И остальные устройства будут тупо ждать пока вы загрузите 4k видео на скорости в 256кБит и освободите эфир, что бы они могли начать передачу. Аналогично и в 5ГГц, только там уже 6Мбит в голом OFDM. Мегабита на 3 можно рассчитывать с теми же последствиями. Airtime Fairness в современных чипах не даст совсем уж всё эфирное время утилизировать, если есть другие активные клиенты. Но в любом случае передача в 3Мбит так себе достижение. Зато вдул=)) Я уже не говорю, что PA будет работать на пределе. Ок. Спросите вы. Так какие же значения EIRP доступны на бытовых маршрутизаторах для современных модуляций и широких полосах? Ну что бы ВЖУХ и котики загрузились, а мы их смотрим и никому не мешаем? Смотрим в таблицу: Типовые, читай рекомендуемые значения, указаны в столбце Power Spec. Остальное это уже без гарантий повторяемости и того что чип вообще не прикажет долго жить. И вот тут мы до кучи вспоминаем о термодатчике. Всё дело в том, что современные чипы, будут всеми силами сопротивляться, что бы их не спалили любители вдуть. Для этого мало того что микрокод не даст поднять значения выше предельно допустимых для схемы с iPA/iLNA (а это именно она самая) так ещё и термодатчик сообщает микрокоду о нагреве не просто так. ;) Зачем? Это вам в качестве домашней работы. А что в реале? И вот тут я ещё больше расстрою любителей вдуть и приведу таблицу результата типовых калибровок для 759* (напомню, параметры по выходной мощности на стрим у них отличаются на уровне погрешности). Задача стояла получить максимум на тест стенде, что бы и откалибровалось без ошибок и с соблюдением огибающих мощности per rate, т.к. если просто орать на максимальной мощности для каждого отдельно взятого рэйта, то DRS(он же RATE ALG) будет работать некорректно. Приведу для высших рэйтов ибо нижние так или иначе будут ограничиваться (см требование для работы DRS выше). Работа идёт в ATE режиме, региональные ограничения отсуствуют. Вот собственно результаты для OFDM 54 (802.11G)/VHT MCS9 (802.11AC)/HE-80 MCS11 (802.11AX). Уровень дан без учёта Ку антенн.

Т.е. даже с превышениями (с PA на пределе, но ещё до закипания, т.к. тесты идут быстро, в реальности термокомпенсация бы ограничила бы ещё дурь) EIRP получается: Режимы с CCK никогда вообще даже не калибруются. Смысла нет. В них летят исключительно управляющие фреймы, маячки, подтверждение доставки и т.д. Т.е. реальные данные в этих модуляция не передаются. Голый OFDM нынче рекомендуют отключать или хотя бы убрать всякие Legacy рэйты. А так же в схеме с MultiAP может быть полезно ещё дурь и маякам придушить, благо 7915 и старше чипы это всё прекрасно умеют (в Wive под AX эти возможности есть все). Цель – обеспечить более внятное переключение в Multi AP сети, т.к. клиент уровень сигнала всегда меряет исключительно по управляющим фрэймам летящим на самой низкой скорости дабы быть корректно декодированными даже в условиях существенного зашумления. Что приводит к залипанию клиентов на одной ТД, но это уже совсем другая история…. Как итог. Типовые значения мощности для реально используемых режимов на которых «летят» дата фреймы для большинства домашних маршрутизаторов не будут превышать 17-18dBm. Т.е. 22-23dBm EIRP, и то с оговорками. ;) Ни о каких сказочных 29dBm на решениях с iPA/iLNA в сколько-то приемлемых для современных модуляций режимах речи и близко не идёт. И никакие смены региона не позволят это обойти если установленные PA упираются в максимум своих возможностей. Более того современные чипы и их микрокод, даже если их попытаться «уговорить» исправив калибровки, не позволят существенно поднять мощность относительно указанного в спецификациях для схемы с iPA, и тем более сделать это безболезненно (читай без роста искажений и перегрева). Подведём итог. Что же это такое чаще всего за циферки меняющееся в UI при смене региона? Да всё банально. Это MAX power который законодательно разрешён в этом регионе и вещаемый в IECAP. И эта цифра абсолютно никак не говорит о том, что само устройство может выдать такую мощность. А вот реальная используемая мощность будет ограничена как минимум: Т.е. что бы посчитать ту самую максимальную мощность нужно глянуть что там в калибровках, в спеках и т.д. и т.п. и учтя все ограничения можно прикинуть возможную EIRP. Потому чаще всего в UI, для регулировки мощности, используется отображение мощности в процентах и/или в виде ослабления в Дб относительно тех самых ограничений перечисленных выше Выводы: Типовые схемотехнические решения применяемые в 99% типовых домашних маршрутизаторов, даже если их перевести в тестовый режим, отключить термокомпенсацию и т.д. на сколько-то приемлемых для передачи данных в современном мире модуляциях и тем более в широких полосах врятли смогут превысить законодательные ограничения EIRP просто потому что упруться в возможности применяемых FEM и качество реализации тракта включая пигтейлы и антенны. В бюджетных маршрутизаторах (как и в wifi картах для ноутбуков), практически во всех, всегда будут использованы встроенные в радиомодуль FEM или штатные саттелиты от производителя основного WiFi чипа (как в случае разобранном выше). !!!В ряде случаев, попытки вывернуть мощность сверх лимита может закончится и вовсе плачевно. Особенно в схемах с внешними FEM.!!! Если у вас хромает покрытые, следует не пытаться надуть больше дури из одной точки в эфир, а перейти на схему с многоточкой, где точки доступа объеденены кабелем + настроен бесшовный роуминг. Это позволит иметь максимальную скорость в любом месте помещения, а значит минимальное время занимать в эфире для передачи данных к одному из клиентов. Так же позволит использовать (для РФ) аж 3 поддиапазона по 80МГц полосой в каждом. Т.е. устройства работающие на разных ТД не будут никак мешать друг другу и скорость будет максимальной. При этом мощность, скорее всего, можно будет безболезненно и существенно снизить. Медиа: | ↑ |

Пришло время сказать Welcome абсолютно любым производителям оборудования на популярной платформе MT7621 с радио интерфейсами на базе MT7610/MT7603/MT7613/MT7615/MT7915. OS Wive-NG-HQ доросла до уровня когда мы можем смело масштабировать продажи теперь не ограничиваясь одним производителем. При разработке ПО мы всегда опираемся на посыл: «включенное однажды должно работать не напоминая о себе вплоть до аппаратной смерти, в т.ч. от старости».

Если вы производитель (или крупный поставщик) оборудования на этих чипах и желаете расширить рынок сбыта добавив в него сегмент операторов связи — это предложение для вас. OS хорошо известна провайдерам в РФ, её ценят за надёжность, предсказуемость, а так же расширенные возможности (например за средства диагностики, в т.ч. радио сегмента, или функционал необходимый для организации бесшовного сегмента в корп сетях). У многих операторов уже развёрнуты ACS полностью готовые к работе с решениями на базе OS Wive-NG. И интерес к продукту продолжает расти. Производство оборудование с предустановленной OS Wive-NG по сути мало чем отличается от штатных механизмов заложенных чипмэйкером. Т.е. перевод производства не займёт много времени. Все расчёты осуществляются по числу закупленных лицензий. Минимальная партия 1000 устройств. Максимальная неограниченна. Цена зависит от количества устройств и необходимых изменений. Заинтересовало? Тогда напишите нам: com@wi-cat.ru Медиа: | ↑ |

Внимание!!! На фоне происходящего в ИНФ поле и роста доли мошеннических операций в РФ хочется ещё раз акцентировать внимание на следующих моментах: 1. Разработкой и поставками ПО Wive-NG является «ООО Вайрлесс КЭТ» (сокращение Wi-Cat — читается как Вай Кэт) 2. Вайрлесс КЭТ не входит ни в какие объединения и/или группы компаний, а так же не имеет дочерних предприятий 3. Все ресурсы компании размещены исключительно в доменной зоне wi-cat.ru. 4. Компании имеющие сходные по звучанию названия и со схожим заявленным профилем в лучшем случае никакого отношения ни к нашей компании, ни к нашим продуктам не имеют 5. Единственным поставщиком (на текущий момент) готовых АПК (2 модели Wi-Cat-AX и Wi-Cat-GL) решений с OS Wive-NG является компания Синертау ( https://synertau.ru) 6. Никакие права, кроме необходимых для производства оборудования с предустановленной OS WIve-NG в рамках договоров и по числу устройств, так же никаким компаниям не передаются. Если вам предлагают приобрести лицензии Wive-NG для пред установки, или разработать что-либо в ключе Wive-NG, или выпустить новую модель устройств заявляя при этом Wive-NG как часть АПК (возможны и иные варианты) — следует написать нам на info@wi-cat.ru Такого рода услуги может представлять только компания «ООО Вайрлесс КЭТ». А решения принимаются генеральным директором компании в лице Маначкина Евгения Романовича. Схемы когда, якобы, посредник может что-то подобное предлагать, не ставя нас в известность заранее, по определению исключены. Тоже касается иных документов (включая сертификаты) использующие фирменные изображения и иную атрибутику нашей компании без нашей печати и/или за подписью 3их лиц. Всю необходимую информацию, включая список партнёров и поставщиков того или иного решения под или для Wive-NG, а так же возможные варианты сотрудничества можно запросить написав на info@wi-cat.ru. Или даже лично встретиться, но предварительно встречи и звонки всегда согласуются по e-mail (иначе голосовой спам увы не даёт сосредоточиться на работе). Полные данные о нашей компании можно получить бесплатно онлайн из ЕГРЮЛ Будьте осторожны. Паразитов больше чем кажется… (с) Медиа: | ↑ |

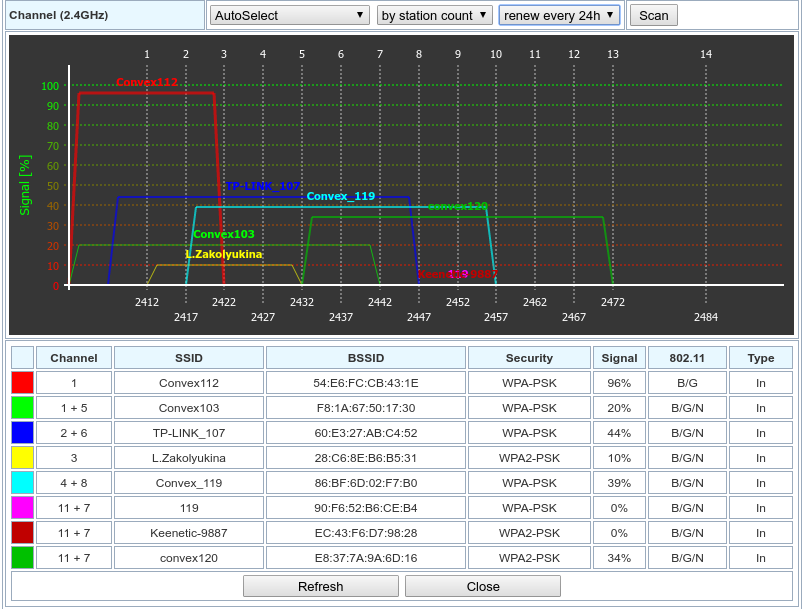

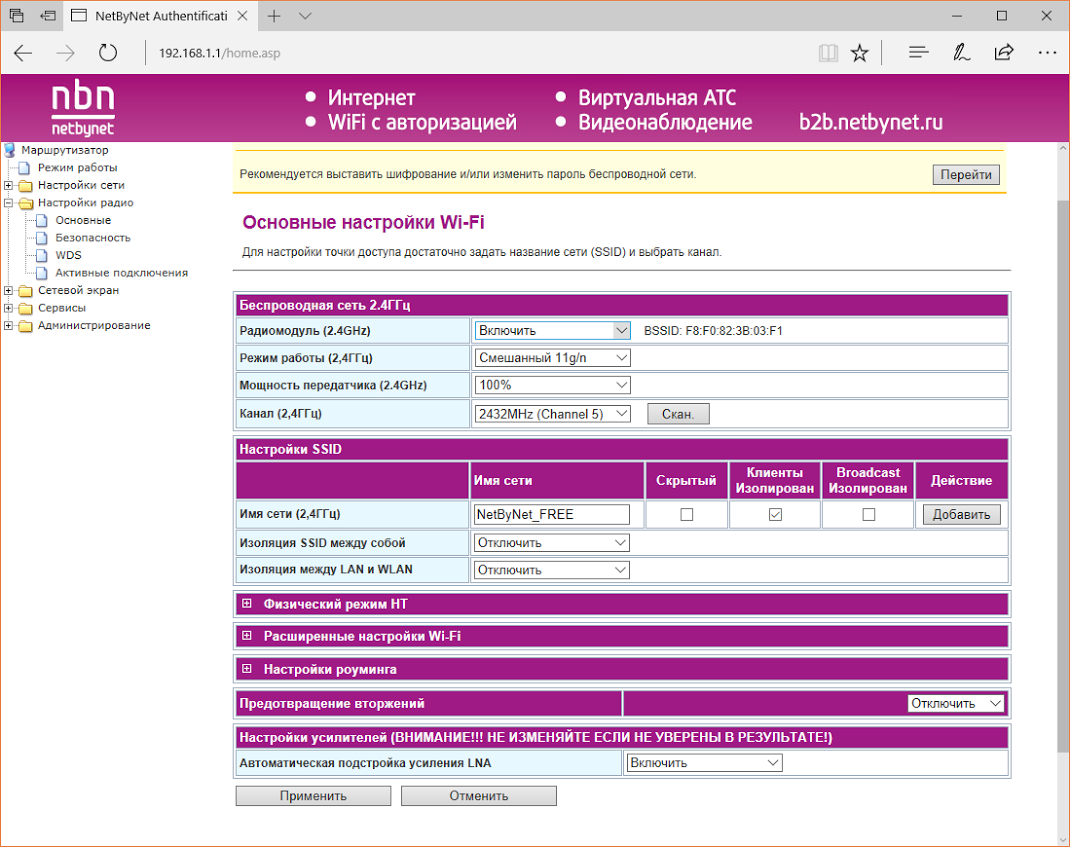

Эта тема навеяна многочисленными инструкциями по настройке роутеров. И касается далеко не только Wive. YOUR MUST READ THIS !!! Рекомендации хоть и универсальны большей частью. Но раздел относительно радиочасти дан с уклоном в сторону домашнего использования. Это важно т.к. специфика многоквартирных домов и неконтролируемого эфира накладывает свой отпечаток. Например, лишь одна из проблем заключается в том, что вы никак не контроллируете окружение. Причём как соседские точки доступа так и сотни иных устройств работающих в том же диапазоне (и не только их).

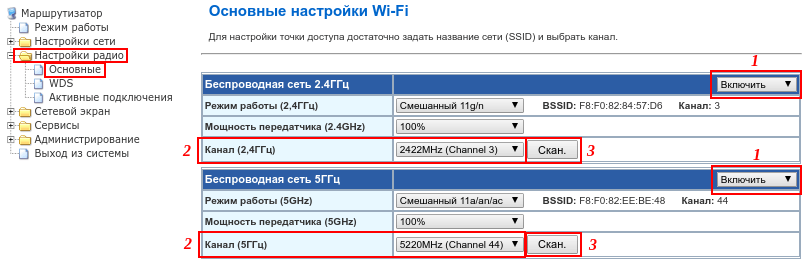

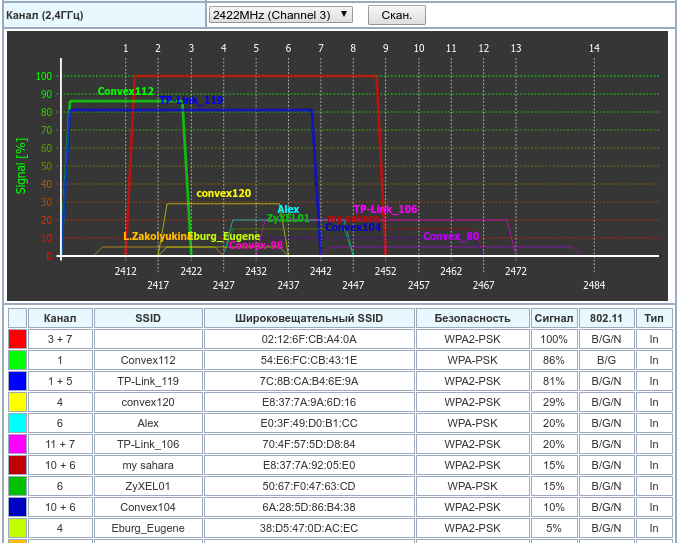

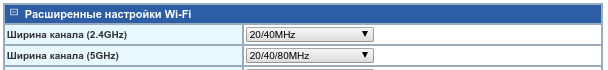

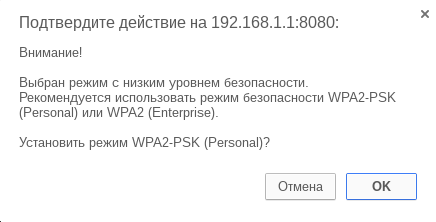

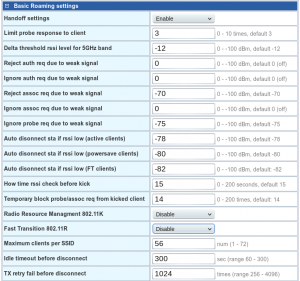

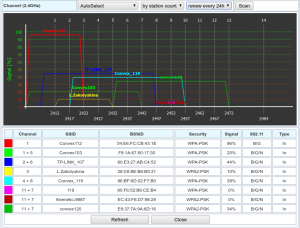

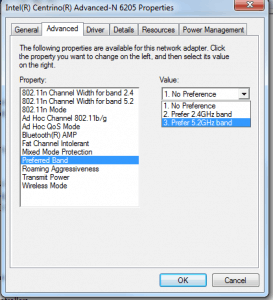

Обновление: Wi-Fi: Грубо говоря, “мы” выбираем с нашей точки зрения канал более подходящий для нас и занимаем его. Следом “сосед” (точнее его маршрутизатор или точка доступа) анализирует эфир и видит, что ранее сделанный им выбор не актуален из-за “нашего выбора”. Он перестраивается на другую частоту. И так всё окружение по цепочке. В конечном счёте когда “мы” снова анализируем эфир, получается так, что наш выбор (по нашему алгоритму) снова стал не оптимальным. И процесс закольцовывается… Невероятно частая ситуация в реальных многоквартирных домах, которая выливается в подземные стуки которых сроду могло бы и не быть, если бы хотя бы ISP бы договорились о какой-то единой схеме раскладки по частотам. Или если бы алгоритмы автоматического выбора канала были бы разработаны с учётом этого и стандартизованы с требованием корректности исполнения для прохождения сертификации. В 2.4ГГц всё ещё хуже. Т.к. диапазон буквально забит всем подряд, от радио мышек до В 5ГГц, из-за бардака в региональных ограничениях на клиентах, можно запросто получить ситуацию когда часть устройств, после очередных перевыборов канала, просто не смогут подключиться. Сеть: По сервисам: USB: Общие рекомендации: Проблемы совместимости, на которые мы повлиять не можем т.к. проблема на клиентской стороне: По этим же причинам не стоит пытаться использовать автовыбор канала в 5ГГц, т.к. даже если при загрузке устройство выбрало канал из нижнего диапазона, не факт, что в будущем (с увеличением загруженности эфира) роутер не выберет канал из чистого поддиапазона выше 64-го канала, а ваше устройство запросто может не уметь работать в этом поддиапазоне. Бардак устаканится только тогда, когда вендоры обновят таблицы региональных ограничений на клиентских устройствах. 2) Также, у некоторых мобильных устройств наблюдаются проблемы с 80МГц полосой в 802.11ac режиме. Например, Smasung Galaxy S5 (поправлено в последних официальных прошивках самсунга), часть яблочной продукции (iphone 6 и macbook air 2012-2013г выпуска). Всех их объединяет использование в качестве радио BCM4345x от Broadcom вкупе с драйвером версии, выпущенной до КРОС 2.0-17 (конец мая 2017) ;) Выглядит это как отсутствие передачи данных при живом подключении или очень низкая скорость. От AP это не зависит. Решение – отключить поддержку 80МГц полосы для 802.11ac (естественно, у всех устройств, которые корректно работали с 80МГц полосой, реальная скорость передачи упадёт примерно вдвое). Братья по несчастью живут тут: Данная проблема не является проблемой роутера! В бяке замечена почти исключительно техника Apple. И несмотря на то, что проблема старая и яблоки могли бы её решить уже очень давно, заблокировав 80МГц полосу на клиентской стороне или просто обновив драйвер BCM для этих устройств (достоверно известно, что текущий драйвер для новых чипов, используемых в Iphone7, и более новых, не имеет этой проблемы и поддерживает чип, установленный в Iphone6) яблоки попросту забили на это. Видимо, с целью стимуляции пользователя к покупке новых устройств. Начиная с версии 6.1.5 (MT ветки) был добавлен воркэрануд : устройства Iphone6, huawei honor P8/P9 на тех же радио-чипах, что и iphone 6, и ряд других устройств , на которых проявляется проблема, будут автоматически лимитированы 40МГц полосой. Это меньшее из зол (позволяет не отключать 80МГц и позволить клиентам без данной ошибки использовать преимущество широких каналов). Если у вас наблюдается подобная проблема – скиньте название устройства, год выпуска, MAC адрес (что бы выделить OUI, т.к. именно по нему определяется, для кого включать лимит) и детальное описание включая лог и Stalist с AP мне в приват. К сожалению, у того же Apple только для модели Iphone6 уже выявлено больше десятка разных OUI, и не факт, что это всё (видимо, зависит от страны, в которую устройство поставлялось, или от какого-то иного признака). 3) У части устройств (например, Samsung J100F, на текущий момент самсунг устранил проблему с очередным обновлением) наблюдается ошибка реализации FastRoaming: они пытаются всегда использовать короткую процедуру при включенном FT на AP, хотя первое соединение обязано проходить по полной схеме. В итоге, не могут подключиться и просто пишут “сохранено”. Выход – отключить Fast Transition 802.11R (да и вообще не следует включать роуминговые расширения при использовании одной AP). 4) У старых устройств могут возникать проблемы с Protected Managment Frames из-за не полной реализации PMF на их стороне. Решение – отключить PMF, но лучше запланировать замену таких устройств. В современном мире безопасность играет очень важную роль, а отключение PMF снижает защищённость до уровня вашего старого роутера который PMF по просту не умеет (потому с ним и работало). К сожалению PMF редкий гость на домашних маршрутизаторах и обязателен только для WPA3, это и привело к плачевному положению дел с поддежкой PMF на клиентах (яркий пример младшая Yandex станция или их же розетки). 5) Ещё в более редких случаях и старых клиентах могут возникать проблемы при активированном BCN (Beacon Protection) Protect. Выглядит как подключение на несколько секунд с последующей деаутентификацией (замечено на одной из версий драйверов на карте i7260). 6) У SGS A01 (возможно у каких-то ещё моделей) замечена проблема в виде отсутствия соединения при включенном 802.11R и выключенной поддержки FT over DS. Выглядит как ругань на неверный пароль. Проблема в том, что устройство анонсирует поддержку обоих режимов FT (over DS и over AIR), но умеет по факту только over DS. В итоге не может соединиться вообще. Выхода 3. Первый – включить FT over DS на стороне роутера/ТД, что может сломать совместимость с некоторыми другими клиентами (увы есть преценденты). Второй – отказаться от 802.11r, что несколько ухудшит миграцию. Однако лучшее решение написать в самсунг с описанием проблемы, возможно они её починят ;). Как уже говорилось, не следует менять настройки, если вам они не понятны. Не стоит включать или выключать всё подряд и т.д. и т.п. Нужно чётко осознавать, что вы делаете и зачем. Иначе лучше обратиться к специалисту, который ознакомится с матчастью и прочитает соответствующие материалы, перед тем как начинать настройку. Для тех кто дочитал до конца. Крайне рекомендуем приобрести UPS для роутера. Цена от $10 https://aliexpress.ru/w/wholesale-Wifi-router-ups.html, а пользы море. От 100% безопасного обновления, до возможности использования wifi при отключении электроэнергии (почти у всех провайдеров питание их домового оборудования в 2021г резервируется по питанию), снижение зависимости работы от качества сети питания (увы в РФ питающие сети оставляют желать лушчего) P.S. Огромная просьба ко всем пользователям Apple. Прежде чем писать нам о ваших проблемах, проверьте, нет ли сходных проблем с роутерами других вендоров, работающих в тех же режимах. Почти все проблемы wifi в apple лежат на стороне Apple. Увы и ах. И именно у вас есть полное право долбить Apple до победного пока они не исправят свои косяки. Вы заплатили им денег за эксклюзивную игрушку – пусть отрабатывают. Иначе, получается так, что Apple косячит, а остальные вынуждены подстраиваться и городить воркэраунды, в простонародье обзываемые костылями, или ограничивать возможности радио, что неминуемо сказывается на производительности радиосегмента с нормальными клиентами.

Медиа: | ↑ |

Перед Новым Годом принято подводить итоги и принимать решения которые зададут вектор развития на год грядущий.

Компания Wireless-CAT в преддверии нового, 2024г. Рада сообщить о доступности OS Wive-NG для Cost Effective наборов логики от MTK для построения SMB точек доступа и маршрутизаторов ориентированных на предустановку операторами связи конечным пользователям. OS хорошо известна на операторском рынке России и даже немного за её пределами. Ставка, как и прежде сделана на надёжность и раннее выявление проблем (не дожидаясь репортов от пользователей). Несмотря на изначальную ориентированность, нас, как компании на рынок ISP в 2023г. была проделана огромная работа, чтобы реализовать кодовую базу для точек доступа с необходимым для развёртывания легко масштабируемых сетей с бесшовным роумингом в корпоративной среде. Что существенно расширяет возможность по формированию модельного ряда. Точки доступа работающие на Wive-NG-HQ не требуют контроллера для организации бесшовных сетей с множеством точек доступа. Гибко настраиваемые параметры радиотракта позволяют оптимизировать покрытие и заставить мигрировать даже проблемные клиентские устройства. Стоимость лицензий обсуждается индивидуально, зависит от объёмов, необходимого функционала, уровня поддержки и т. д. Ваши вопросы и предложения мы ждём на com@wi-cat.ru С функционалом обзорно можно ознакомиться в демо интерфейсе http://demo.wi-cat.ru Пусть новый год решит существующие проблемы не добавляя новых! Ваши мохнатые разработчики. Медиа: | ↑ |

Но мы смогли решить эту задачку, хотя процесс и затянулся почти на год. И так. Представляем вам первого из линейки оборудования под общим названием Wireless-Cat — Wi-Cat-AX.

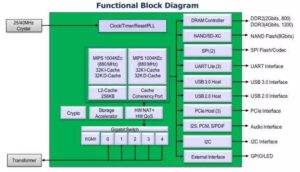

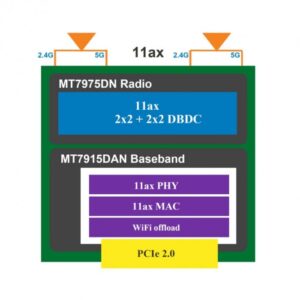

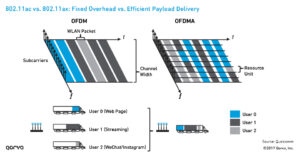

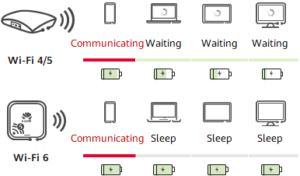

Маршрутизатор построен на базе отлично зарекомендовавшего себя SOC MT7621 о чьих хара В качестве ОС используется последнее, на момент написания, поколение OS Wive-NG (ветка HQ). Как и более ранние это устройство ориентировано на работу в не обслуживаемом режиме, т. е. не требует к себе внимания с момента включения и первичной настройки до выхода из строя аппаратной части в связи с внешними факторами либо объективным «старением». Устройство готово к использованию в качестве основы для SOHO/SMB сетей, в т.ч. сетей с множеством узлов в режиме бесшовного роуминга (поддержка 802.11k/r/v, средств балансировки между AP и принуждением к выбору диапазона) как в качестве маршрутизатора, так и в качестве точки доступа. Имеет аутентичный, хорошо структурированный интерфейс с широким набором средств диагностики покрывающий нужды как новичка (easy config), так и проф инженеров. Совместим с любыми вариантами используемыми ISP РФ на доступе (IPOE/PPTP/L2TP). Имеет средства для организации VPN канала для удалённого доступа в локальную сеть (серверная часть L2TPv2,3/PPTP/EOIP/Wireguard). Возможность изменения системной логики и кастомизации настроек по умолчанию, авто конфигурирование через CWMP и прочее, прочее, прочее что уже было реализовано для предыдущих моделей. Так что же изменилось? Во-первых. Изменился набор логики WiFi. В Wi-Cat-AX используется современный WiFi6 Wave-1 (802.11ax) чип от Mediatek, точнее пара чипов MT7905+MT7975. Данная связка поддерживает 2 пространственных потока в каждом из диапазонов. Максимальная ширина полосы 80МГц. Максимальные канальные скорости 1201Мбит/с и 574Мбит/c в 5ГГц и в 2.4ГГц соответственно. А что даёт AX??? По нашему мнению 802.11ax это первый действительно важный релиз протокола 802.11, основной целью которого были устранить врождённые проблемы мигрирующие долгие годы из поколения в поколение из-за необходимости обратной совместимости. Большинство изменений в wifi6 направлены не столько на увеличение производительности на одном клиенте (хотя и тут была добав

BSS Coloring должен существенно улучшить ситуацию в части «сожительства» устройств, например в условиях современной застройки, высотные муравейники где в каждой квартире не по одному десятку клиентских устройств и как минимум по одному маршрутизатору, а то и целая бесшовная сеть. Так же серьёзные изменения претерпели и механизмы энергосбережения. TWT это безусловно значительный шаг в сторону экономии батареи носимых и иных устройств с автономным источником энергии.

Все эти особенности п К сожалению пришлось пожертвовать одним LAN портом и USB ради того что бы не сломать баланс между надёжностью и ценой (кризис всё ещё с нами).

А вот с программной точки зрения все AX устройства линейки Wi-Cat получат расширенное ПО включающая в себя SMB/Enterprise функционал. В т.ч. расширенные средства диагностики беспроводного сегмента, дополнительные настройки радиомодуля (необходимые, например при построении Возможность тиражирования конфигураций для быстрого (практически в один клик) добавления точек доступа (которые пока в стадии подготовки к серийному производству) в существующую сеть без необходимости ручной конфигурации каждой. Поддержку ещё одного варианта балансировки устаревших устройств между точками доступа внутри сети (Low Rate Balancing), необходим для оптимизации использования эфирного времени при наличии клиентов не умеющих handover. Интегрированные Zabbix и SNMP агенты для осуществления удалённого мониторинга. Реализация протоколов обнаружения топологии (LLDP/LLTD/CDP/EDP/FDP/SONMP) заметно упрощает диагностику опорной сети. А так же позволяет автоматически визуализировать топологию. В перспективе появится ещё более расширенный и при этом наглядный инструментарий для анализа эфира (в стадии разработки). Так же в наличии OSFP/RIP/BGP ( Bird), и многое многое другое, что-либо уже реализовано, либо планируется к реализации в проекте Wive-NG for Enterprise (читайте на нашем телеграмм канале). Производителем оборудования является наш партнёр, компания Synertau. А эксклюзивным дистрибьютором оборудования Synertau линейки Wi-Cat – компания Wireless Mobile Devices ( страница продуктов wi-cat). Обзор устройства от производителя: https://www.synertau.ru/post/wi-cat-ax Краткое руководство пользователя маршрутизатора Wi-CAT-AX: Краткое руководство пользователя операционной системы Wive-NG-HQ: Медиа: | ↑ |

Затишье? А вот и нет… Работа кипит, поставлены амбициозные цели. По планам до конца года вывести на рынок целую линейку оборудования. И всё для того, что бы закрыть дефицит возникший в связи с уходом ряда производителей из РФ. Предстоит огромная работа по добавлению функционала (благо на низком уровне многое уже сделано). Работы идут в непосредственном контакте с рядом интеграторов. Подход (т. к. наблюдается значительный перегруз инженерного состава) идут по схеме обеспечения приоритета для самого необходимого. Постепенно дойдём и до плюшек которые не нужны, но приятны. И пару фото прототипов напоследок. ;) Медиа: | ↑ |

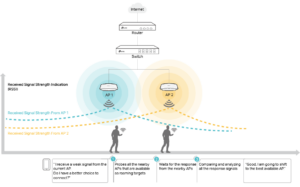

| К сожалению 802.11 как стандарт не имеет явных требований к критериям выбора кандидата для миграции, в итоге каждый чипмэйкер (а то и вендор) реализует этот момент в силу своей фантазии.

Этим и обусловлено различное поведение при миграции от устройства к устройству.

Сегодня рассмотрим один из вариантов на примере кода клиентов от MTK.

Этот код используется в проприетарных драйверах МТК (почти все планшеты и телефоны на МТК используют именно такие драйвера). Смыл его в том, что бы выбрать из списка сканирования кандидата для переключения/миграции.

Т.е. именно выбор такой ТД на которую мы с большой долей вероятности сможем максимально безболезненно и с наименьшими затратами времени прыгнуть .

Не когда, а куда Вот в чём вопрос ;)

Функция FT_CheckForRoaming (используется в случае поддержки 802.11r с обеих сторон). Опустим все объявления и т.д. оставим только условия.

if (pBss->bHasMDIE== FALSE)

continue; /* skip legacy AP */

if (pApEntry MAC_ADDR_EQUAL(pBss->Bssid, pApEntry->Addr))

continue; /* skip current AP */

if (!FT_MDID_EQU(pBss->FT_MDIE.MdId, pAd->StaCfg[0].Dot11RCommInfo.MdIeInfo.MdId))

continue; /* skip different MDID */

if ((pBss->Rssi Channel== wdev->channel))

continue; /* skip RSSI too weak at the same channel */

if ((pBss->Channel != wdev->channel)

(pBss->FT_MDIE.FtCapPlc.field.FtOverDs== FALSE))

continue; /* skip AP in different channel without supporting FtOverDs */

max_rssi= RTMPMaxRssi(pAd, pAd->StaCfg[0].RssiSample.LastRssi[0],

pAd->StaCfg[0].RssiSample.LastRssi[1],

pAd->StaCfg[0].RssiSample.LastRssi[2]);

if (pBss->Rssi < (max_rssi + RSSI_DELTA))

continue; /* skip AP without better RSSI */

if ((pBss->AKMMap != wdev->SecConfig.AKMMap) ||

(pBss->PairwiseCipher != wdev->SecConfig.PairwiseCipher))

continue; /* skip different Security Setting */

И так. Мы в цикле (здесь он опущен, весь код выше собственно в теле цикла) перебираем всех кандидатов (они уже отсортированы по уровню) перемещая оных в отдельный массив. А выше условия исключения из подходящих.

1) пропускаем все ТД которые не анонсируют Mobile Domain

2) пропускаем собственную ТД (т.к. наш адаптер может быть и точкой доступа и клиентом одновременно)

3) пропускаем ТД с отличным от текущего MobileDomain

4) сразу отфильтровываем все ТД с уровнями ниже -85 работающих на том же канале, что и текущая

5) пропускаем ТД работающие на смежных каналах без поддержки Fast Transition Roaming over DS (подробнее о FT)

6) берём rssi, тот с которым слышим текущую ТД, и если у кандидата RSSI ниже чем текущий RSSI + 5dBm выбраковываем и его

7) ну и наконец сравниваем настройки шифрования и аутентификации, любое отличие в них приведёт к отказу в использовании FT для роуминга

Едем дальше. А что если не нашлось кандидата для миграции с FT (802.11r)? Для этого есть отдельная логика которая попытается подобрать нам кандидата для миграции без использования 802.11r (да,сама фаза переключения будет чуть дольше т.к. фаза аутентификации должна быть снова пройдена целиком).

Функция MlmeCheckForFastRoaming (так же опущено всё кроме критериев, тут их меньше):

if ((pBss->Rssi Channel== wdev->channel))

continue; /* RSSI too weak. forget it.*/

if (MAC_ADDR_EQUAL(pBss->Bssid, pStaCfg->Bssid))

continue; /* skip current AP*/

if (!SSID_EQUAL(pBss->Ssid, pBss->SsidLen, pStaCfg->Ssid, pStaCfg->SsidLen))

continue; /* skip different SSID*/

max_rssi= RTMPMaxRssi(pAd, pStaCfg->RssiSample.LastRssi[0], pStaCfg->RssiSample.LastRssi[1],

pStaCfg->RssiSample.LastRssi[2]);

if (pBss->Rssi < (max_rssi + RSSI_DELTA))

continue; /* skip AP without better RSSI*/

фильтруем все ТД чей уровень ниже -50 (что-то они переборщили, я бы -60 выставил) работающих на том же канале, что и текущая

фильтруем себя (ТД+Клиент режим)

фильтруем ТД с отличающимися от текущего SSID

берём rssi, т.е. тот с которым слышим текущую ТД, и если у кандидата RSSI ниже чем текущий RSSI + 5dBm выбраковываем и его

Миграция по схеме без 802.11r конечно не говорит о том, что в таких конфигурациях прощай бесшовность. Абсолютно нет. Но процедура аутентификации будет при каждой миграции будет осуществляться целиком (все 4ре стадии).

Плюс добавится критерий RSSI на кандидате > -50. Т.е. процедура миграции будет запущена заметно позже чем в случае с 802.11r.

А вызывается оно вот таким вот макаром:

#ifdef DOT11R_FT_SUPPORT

if (pStaCfg->Dot11RCommInfo.bFtSupport

pStaCfg->Dot11RCommInfo.bInMobilityDomain)

rv= FT_CheckForRoaming(pAd, wdev);

#endif /* DOT11R_FT_SUPPORT */

/* Add auto seamless roaming*/

if (rv== FALSE)

rv= MlmeCheckForFastRoaming(pAd, wdev);

Т.е. если включена поддержка FT и задан MD то дёргаем FT_CheckForRoaming. Если кандидат не найден пробуем дёрнуть MlmeCheckForFastRoaming.

Если FT отключено, то сразу зовём MlmeCheckForFastRoaming.

Следует обратить внимание на 4 момента:

1) в случае FT не сверяется SSID на текущей и кандидате, вместо этого всегда используется MobileDomain

2) без поддержки Over DS (что, из практики, почти всегда так) при миграции между ТД на разных каналах и тем более диапазонах никакого 802.11r не будет

3) режимы шифрования должны совпадать чётко на всех узлах ибо сравниваются в лоб

4) наличие R меняет не только процедуру миграции, но и критерии выбора кандидата, и как следствие целиком поведение клиента

Вот такой вот бубуль гум. Это всего лишь один частный пример реализации. У QCA и BCM там собственные навороты. Не помню у кого (у QCA по-моему) там целая бальная оценка в зависимости от возможностей ТД.

Надеюсь в будущем будет свободное время распишу с примерами кода. Но МТК при миграции рассуждает именно так ;)

Всем удачи в строительстве качественных решений.

P.S. К вопросу о пользе заглядывать в код клиента перед проектированием сети, жаль редко возможно. ;)

Часть 5 Медиа: | ↑ |

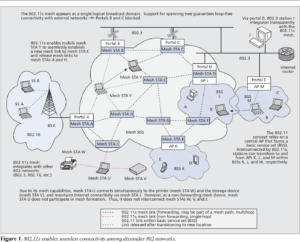

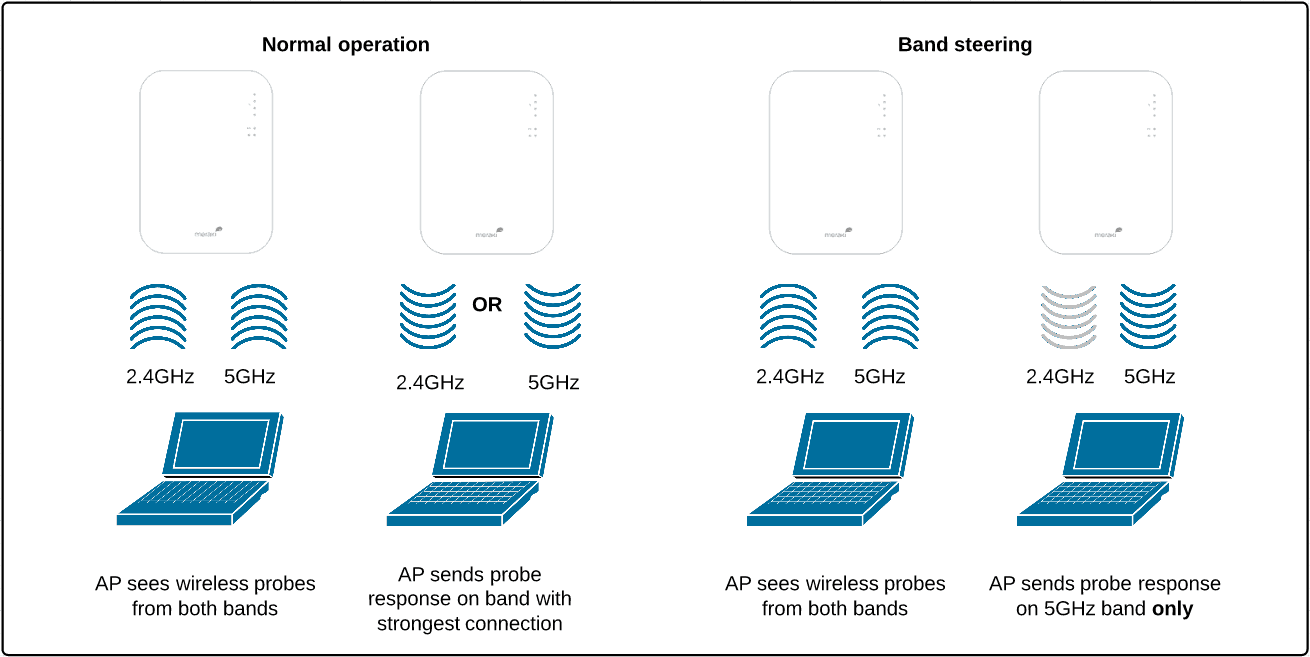

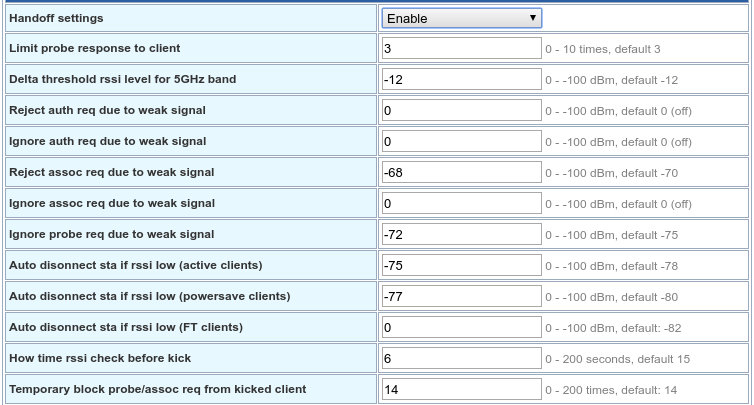

Когда в очередной раз я услышал, что Wive не умеет MESH, то сразу же задал встречный вопрос в формате «а что вы под MESH подразумеваете и какую задачу хотите им решить?». Чем привёл оппонента в замешательство, “ну ведь все же знают”, казалось думал он, но боялся сказать в слух… И тут я почувствовал, что очередного ликбеза не избежать, т.к. из-за терминологического ада вокруг MESH чаще всего вопрошающий имеет в виду совсем иное и спрашивает о наличии функционала к MESH не имеющего ровным счётом никакого отношения…

1. Терминология, реализация, маркетинг Открываем Wiki и сразу же попадаем на самую верную формулировку: Замечу, нет в определении никаких роумингов, нет и вообще упоминания провод или беспровод. Нет упоминания никаких mesh систем и прочих красивых и так ласкающих уши пользователя слов. Зато определение говорит чётко, о связности каждый с каждым и динамическими маршрутами проходящими в зависимости от состояния сети (например умерших нод). Так же из определения следует что есть некоторый алгоритм выбора оптимального маршрута… Т.е. это по сути крайне хитрое резервирование в контексте организации опорной сети… И всё это делается с целью оптимизации доставки трафика произвольному узлу и обеспечения максимальной отказоустойчивости за счёт резервирования связности сети даже при выходе из строя того или иного узла сети. Правда уже мало похоже на то, что вы понимаете под MESH? А всё потому, что смешивание мух с котлетами излюбленный муркетологами ход и ничего более…. Как муркетолухам удалось связать несвязуемое и впихнуть невпихуемое даже не спрашивайте. Но по факту аббревиатура MESH (из уст заказчиков и пользователей) стала означать по сути банальную MultiAP сеть. Почему-то обязательно с поддержкой роуминга (802.11k/r/v) и возможно ещё какими-то плюшками (часто с около нулевой полезностью)… Но об этом чуть ниже. Вы наверное уже догадались, что большинство устройств с заявленной поддержкой MESH не подпадает под это определение данное в Wikipedia и не поддерживают 802.11s. Уже просто потому что не умеет ни выбора маршрутов сложнее чем просто переключиться провод/беспровод (используя STP или иные костыли, а часто и этого не умеет), а клиентские устройства не могут и близко быть полноценными участниками MESH сети и брать на себя какие-то доп функции. В общем подробнее о True MESH можно почитать тут https://en.wikipedia.org/wiki/IEEE_802.11s , а мы будем разбираться с реалиями. Да всё просто. Он хочет перемещаясь по квартире/офису/загородному дому иметь единое бесшовное покрытие и максимально возможные скорости в любой точке пространства. Ина этом всё… В 99% случаев (из моей личной практики и практики коллег в т.ч. интеграторов) все приходящие клиенты начинающие разговор с “мне нужен MESH” имели в виду MultiAP сеть с бесшовным роумингом. И MESH тут как бы сбоку. Т.е. абсолютно. ;) И ему (пользователю) абсолютно не нужно ни одно из свойств MESH описанных выше. Как и DS по воздуху, т.к. это сразу ограничивает скорость, вносит доп задержки и вообще катастрофически сказывается на ёмкости сети. Особенно когда для DS нет отдельного, выделенного только для этих целей радиомодуля, работающего в отдельно выделенном для DS диапазоне частот. По сути всё что ему нужно это плоская L2 сеть, где к какому бы узлу сети не подключился то, попал бы в одно и то же адресное пространство, получил тот же IP адрес, пошёл бы через тот же шлюз и вообще бы для клиента ничего не изменилось. Если есть WiFi, то обычно добавляется требование что бы SSID на всех точках доступа был одинаковый, как и настройки авторизации/аутентификации/шифрования, что бы клиент при определённых условиях, используя handover смог переключиться на соседнюю AP и для него так же бы ничего бы не изменилось. Кстати для этого желательно, что бы AP и клиенты поддерживали 802.11r, и особенно важно что бы AP анонсировали в этом ключе Mobile Domain который кроме того что является наравне с SSID фактором для выбора кандидата для миграции (MDIE как и SSID должны быть одинаковы на всех узлах ибо это в первую очередь признак что AP принадлежат одной сети) подсказывает клиентам что такие точки доступа не просто отдельные устройства, а единая сеть. Ускорение аутентификации за счёт 802.11r в данном случае вторично и в PSK сетях (а дома у вас именно они) в общем-то почти ничего не даёт. Так же не лишней была бы и поддержка 802.11k и 802.11v. Но это уже тема из других статей (см раздел роуминг). Отмечу, выше не зря ни сказано ни слова о том как организована опорная сеть (DS). Ибо это не важно абсолютно. Варианты могут быть как проводом (обычная эзернет сеть между всеми ТД собранная в один коммутатор, рекомендуемый вариант), так и беспроводом (APCLI/WDS/etc), смешанной, где часть узлов объеденные проводом, часть по воздуху. Или же вообще каждая ТД может иметь свой канал в мир (например через LTE модемы, причём даже разных сотовых операторов), а что бы получить единое L2 связное пространство может быть использован один из вариантов L2 туннелирования (L2TPv3 как пример) со сборкой сети на выделенном сервере (можно даже на VPS в зимбабве). Единственное что нужно помнить при организации DS (кроме уже сказанного выше), так это то, что АП общаются между собой по средствам iaap (802.11f) и задержки тут критичны. А значит если бесшовный роуминг с минимальным временем переключения в приоритете, то DS должна быть строго по проводу, т. к. любое радио это доп задержки просто по определению (буферизация, агрегация и прочие прелести с длинными очередями это всегда увеличение задержки). И это не говоря уже о крайне неэффективном использовании эфирного времени (как минимум двойная утилизация на каждом хопе), что резко снижает ёмкость сети в целом и т.д. и т.п. 1) маршрутизатор на входе который собсно будет предоставлять нам выход в мир, рулить по DHCP адресами и т.д. Всё остальное уже нюансы зависящие от того что именно хотим получить. Будь то выбор каналов, выбор типа авторизации (например использование WPA Enterprise для сквозной аутентификации в сети предприятия). Умеет ли всё это Wive-NG? Ну вообще-то да. Более того умеет как минимум 8 лет как (а может и больше). И именно мы предоставили поддержку 802.11k/r на младших чипах от МТК в сверх бюджетных маршрутизаторах из коробки первыми как минимум в РФ. ;) Даже больше скажу. Wive-NG умеет много больше и некоторые вещи скрыты от глаз и вообще не требуют настройки, однако существенно повышают шансы на бесшовную миграцию между узлами под управлением Wive. ;) Вся настройка сводится к переключению нужного числа устройств в режим АП и простым действиям описанным выше… А уж хитрый HandOff позволяющий даже самых упёртых и кривых клиентов вынудить мигрировать при этом по возможности не мешая нормальным клиентам. В следующей части, наглядно рассмотрим настройку сети с бесшовной миграцией между узлами и DS по проводу. P.S. В Wive такие сети традиционно носят название Multi AP Networks. ;) И не требуют для обеспечения бесшовного роуминга никаких контроллеров, или “меш систем” с “проводными репитерами” и прочими маркетинговыми названиями для простых вещей типа точек доступа. Терминологический ад разводимый маркетологами к сожалению уже вышел за грани разумного. Будем по возможности избегать оного. P.S2. После публикации коллеги подкинули мне ещё мнение. Типа MESH обязательно подразумевает что DS поднята по радио. Ну вообще-то DS по радио называется WDS ;) Во вторых MESH это топология сети, и в ней вообще может не быть радио. ;) Грубо говоря MESH это сеть в которой обеспечивается резервирование за счёт связности каждый с каждым и изменения маршрутов прохождения трафика на лету для обхода мёртвых узлов или оптимизации доставки. Кстати Самоорганизующиеся сети типа Yggdrasil тоже вполне себе MESH и они в разы ближе к MESH чем всё то, что представлено на рынке SOHO/SMB wifi. Но статья не о том, а о подмене понятий. А именно, что MESH, с подачи маркетологов, с точки зрения потребителя, обозначает всё что угодно, только не то что должно. ;) Увы, но с этим придётся жить… А уж резервирование провода по воздуху без планирования Wireless сегмента, да тем же радио модулем куда приземляем клиентские устройства это из области: “что бы сразу не заметить граблю, а потом матерясь искать таки причину чего же сеть работает то как…”. Да да, растягиваем “удовольствие” вместо решения проблемы с линком.=) Существуют кейзы где MESH (в т.ч. гибридный провод, беспровод и ещё какой в кучу) применим и полезен. Но это не SOHO и не SMB. Ну и понимание того какую проблему решаем и почему именно так решаем, какие вылезут грабли (и т.д. и т.п.) быть обязано. Так же есть проблема (как уже говорил выше), что большинство реализаций MESH (или того, что им называю вендоры) не имеет никакого отношения к единственному стандартизированному протоколу оный описывающий. Привет несовместимость решений и прочие “радости”. P.S3 Немного линков: Медиа: | ↑ |

В 3.9.16 произведено слияние всех внутренних веток в которых тестировались те или иные изменения по драйверам (99% багфиксы после fuzz тестирования). Версия 3.9.16 является полностью стабильной. И именно версии из 3.х.х ветки будут поставляться как минимум до НГ для оборудования Fibertool. Все изменения в 3.х.х ветках будут связаны исключительно с фиксом уязвимостей и критичных ошибок в компонентах системы, если таковые будут выявлены. Для завершения работ по новым устройствам, которые в ближайшие месяцы планируется запустить в серию (надеюсь ничего на стороне производства не произойдёт), выделена 4.0.х ветка. Основные работы по ним: И вот что бы иметь запас времени по интеграции всего и вся в основную ветку и отлову регрессий код для сборки публичных релизов “замораживается”. Когда всё будет закончено и проверено начнём разморозку (возможно пошаговую).

Слияние веток это всегда опасная (с точки зрения потенциальных регрессий) процедура. Потому не рискуем и лучше разобьём на несколько итераций. Шутка ли, проект за 1,5Гб исходного кода (суммарно) перешагнул. Комментарии к минорным выпускам (и другие заметки/анонсы) можно видеть на нашем телеграм канале.

P.S. Как только станет ясно когда будут доступны физически WiFi-6 устройства, мы обязательно сделаем отдельный анонс. PP.S. Заморозка кода не означает окончание разработки. Даже наоборот. Замораживается публичная ветка, чтобы отловить все потенциально возможные регрессии при слиянии веток с поддержкой нового оборудования и для проведения глубокого рефакторинга кода там где выполнить оный в рабочем режиме не удаётся или чревато регрессиями. Это всего лишь временная пауза при переносе серьёзного пласта изменений из веток не связанных с работой над уже запущенным в серию оборудованием. Медиа: | ↑ |

Ни для кого не секрет, что при разработке Wive-NG мы делаем ставку на надёжность и безопасность итогового решения. Для этого реализована сложная система автоматического анализа исходного кода. Непрерывное отслеживание изменений в апстримах всех компонентов системы и их своевременное обновление при необходимости.Ведём собственную SLTS ветку ядра бэкпортируя все исправления безопасности (и не только) из mainline версий (5.14 на текущий момент). А первую линию контроля качества результата выполняет система автотестов (не говоря уже о ручных проверках, лабораторных и иных испытаниях). Но самая главная работа скрыта в драйверах радиоинтерфейсов. Проблема заключается в том, что чипмэйкер после какой-то итерации (видимо когда посчитает достаточно стабильным результат, что чаще всего не так) по сути перестаёт выпускать обновления драйверов для конкретного чипа. И даже не всегда выпускает патчсеты. В результате такого подхода устройства на этих чипах часто на годы (а то и навсегда) остаются с ворохом нерешённых проблем, хотя для соседнего (более нового) чипа решение чипмейкером предоставлено. Так случилось и в этот раз. Мы всегда, максимально скрупулёзно, вычитываем все изменения в драйверах и портируем нужные в драйвера для ранее выпущенных чипов используемых у нас в оборудовании. В итоге производитель оборудования, имеющий с нами активный контракт на поставку ПО, получит все критичные обновления и исправления для всех своих устройств с нашим ПО независимо от того предоставил ли чипмэйкер для того или иного чипа патч или нет. Не говоря уже о том, что большая часть проблем выявляется нами ещё до того как чимпэйкер выпустит исправление. В 3.8.9, например, исправлена крайне неприятная уязвимость позволяющая злоумышленнику осуществить подстановку L2-кадров в защищённой сети, что даёт возможность вклиниться в трафик жертвы. Подробнее на русском можно прочесть тут https://www.opennet.ru/opennews/art.shtml?num=55133 Нами была проделана работа по портированию фикса из MT7915 драйвера в драйвера для всех поддерживаемых Wive-NG-HQ устройств (MT7610/MT7620/MT7603/MT7613/MT7615/MT7915). И это лишь один из сотен примеров даже на отрезке времени c момента окончания контракта по Wive-NG-MT и выделения ветки Wive-NG-HQ в отдельный проект. Подробный список изменений, для самостоятельной оценки проделываемой работы, можно увидеть в демоинтерфейсе практически в режиме реального времени. Хочу заметить, что мало кто (точнее будет сказать, почти никто) из SOHO вендоров вообще задумывается о необходимости иметь в штате специалистов способных выполнять вышеперечисленные работы… К сожалению это норма жизни. P.S. Для Wive-NG-MT, в силу отсутствия контракта с вендором (NAG, торговая марка SNR), нами обновления не поставляются 3й год, поэтому просьба вопросы по исправлениям (в т.ч. уязвимостей) адресовать их ТП. Медиа: | ↑ |

На текущий момент канал по сути дублирует данные с сайта wi-cat, но надеюсь заживёт своей отдельной, уникальной жизнью и будет охватывать не только вопросы о сетевом оборудовании под управлением операционной системы Wive-NG, но и сетях на базе 802.11 в общем. Внимание! Техподдержка конечных пользователей как и ранее осуществляется только у нас на форуме. Возможно в перспективе представители наших партнёров будут осуществлять ТП в рамках Telegram, но пока всё же стоит задавать свои вопросы на форуме, просто что бы не размывать информацию и не наращивать нагрузку на ТП за счёт необходимости индивидуальных консультаций. Медиа: | ↑ |

Предпосылки создания отдельной HQ ветки. Процесс развития и совершенствования продукта подразумевает постоянное возникновение новых задач. С ходом времени возникает и потребность в адаптации решения под эффективную работу на новом оборудовании и платформах. Накопленный опыт позволил нам выявить узкие места, ограничивающие дальнейшее развитие с сохранением совместимости в рамках сложившейся архитектуры. В какой-то момент число блокирующих ограничений, находящихся в различных компонентах, начиная с системы сборки и заканчивая WebUI, указало на необходимость выходить за рамки MT ветки, ввиду неготовности последней к полноценной интеграции тех подходов, которые являются оптимальными для решения новых задач и расширения возможностей продукта. Так было принято решение выделить Wive-NG-HQ в отдельный продукт.

Что осталось неизменным?Наши ценности и подходы. Во всех продуктах Wive-NG традиционно основные ставки сделаны на надёжность и отсутствие уязвимостей. Как и прежде, утро наших разработчиков начинается с анализа изменений в апстримных ветках ПО, используемых в составе Wive-NG, а также чтения репортов безопасности. Своевременная синхронизация изменений в компонентах с апстримными проектами, отслеживание и устранение потенциальных уязвимостей – залог отсутствия проблем у пользователя в процессе эксплуатации. Для оператора это — снижение нагрузки на техподдержку (а вместе с тем и снижение операционных издержек). Для корпоративной среды — гарантия отсутствия потерь, связанных с простоем инфраструктуры. Мы убеждены, что устройство, включенное однажды, должно работать стабильно и без сбоев, вплоть до физического выхода из строя. А ошибки и проблемы (во всяком случае, максимально возможное количество) должны выявляться и устраняться до того, как устройство попадёт к пользователю, а не в процессе эксплуатации. Только такой подход позволяет выпускать действительно надёжные решения. Что нового? Коротко – практически всё. Невозможно уложить описание всех изменений и новшеств в обзорную статью, поэтому детальный разбор наиболее интересных из них будем производить в последующих статьях. А ниже тезисно перечислим основное: Общесистемные изменения

Радиочасть

Функциональность и комфорт эксплуатации

Если разбор и описание какого-то функционала кажется Вам наиболее интересным и актуальным, но статьи о нём ещё нет, будем рады Вашим предложениям на info@wi-cat.ru С уважением автор проекта Wive-NG – Маначкин Евгений Романович (sfstudio). Медиа: | ↑ |

В отличии от предыдущих моделей, для работы в 5ГГц диапазоне устройство оснащено AC Wave2 2T2R радиомодулем, являющимся полноценным fullmac offload чипом, что позволяет снять ограничения по производительности локального радиосегмента, связанные с CPU. Это выгодно отличает модель от большинства популярных FE Dualband устройств. Основополагающие ценности семейства устройств на базе OS Wive-NG-HQ:

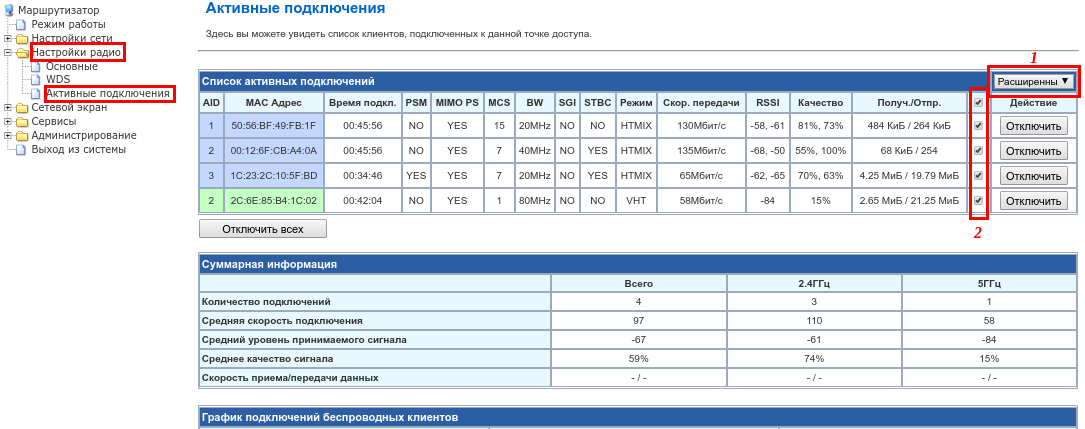

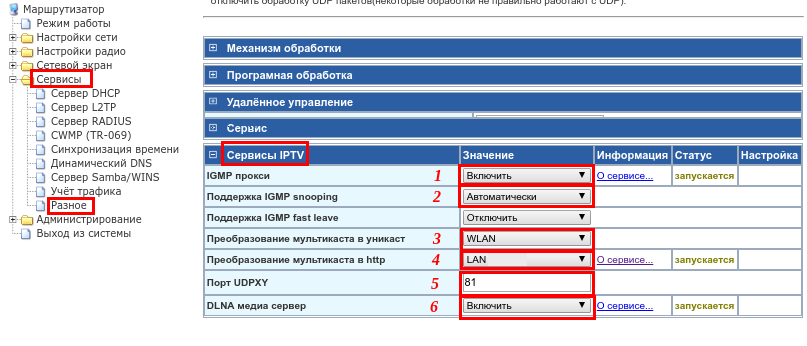

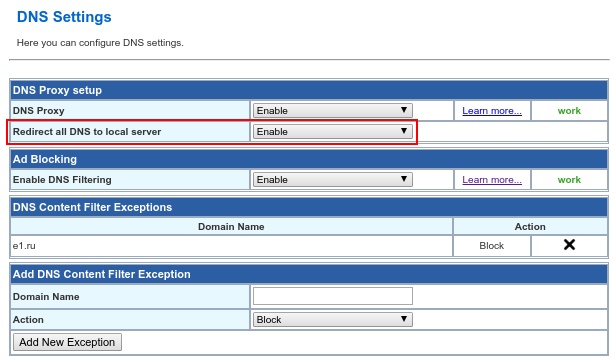

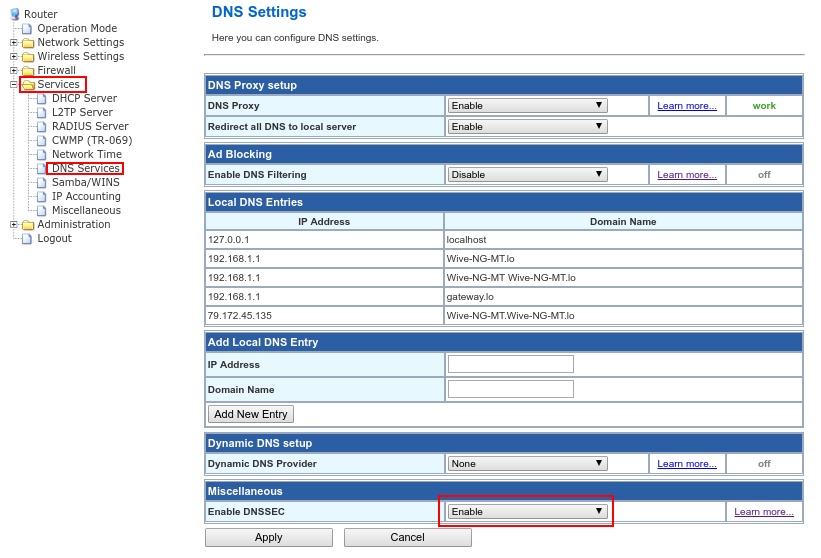

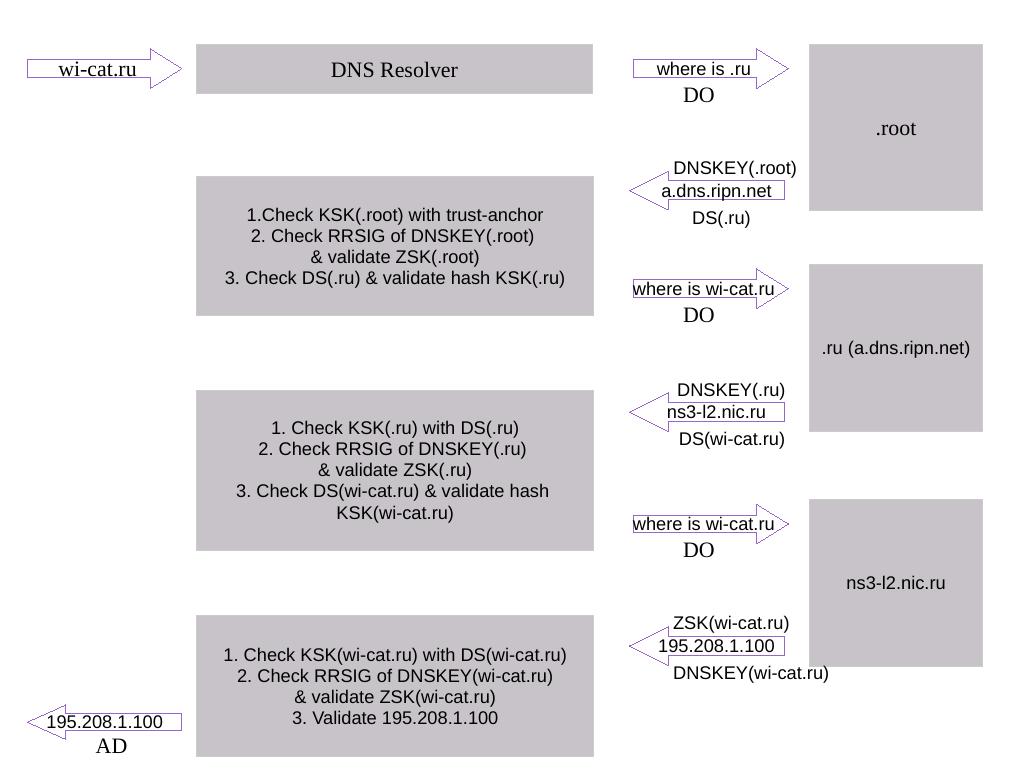

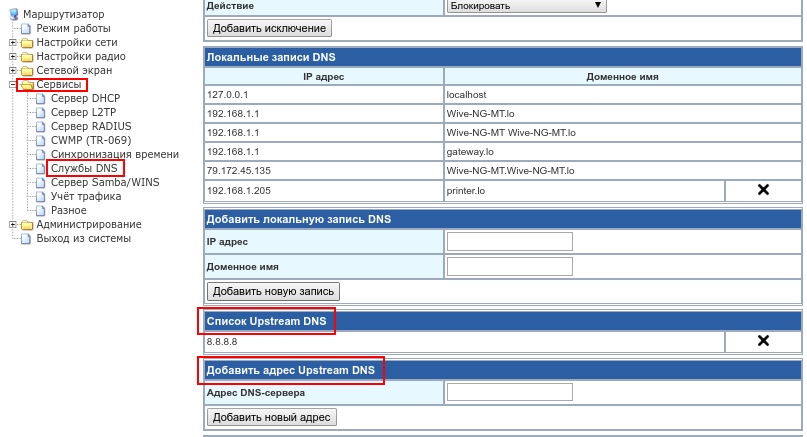

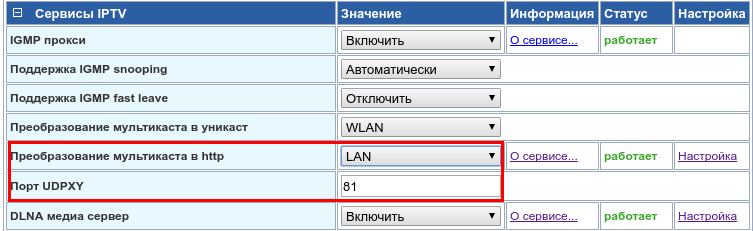

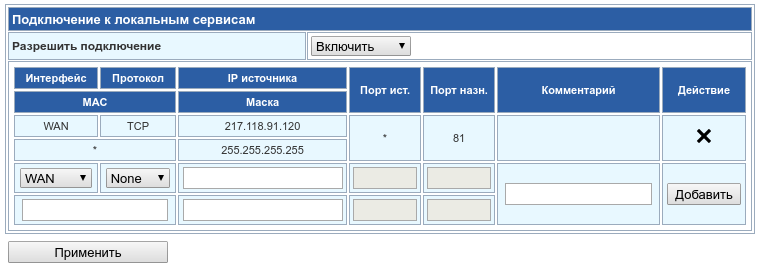

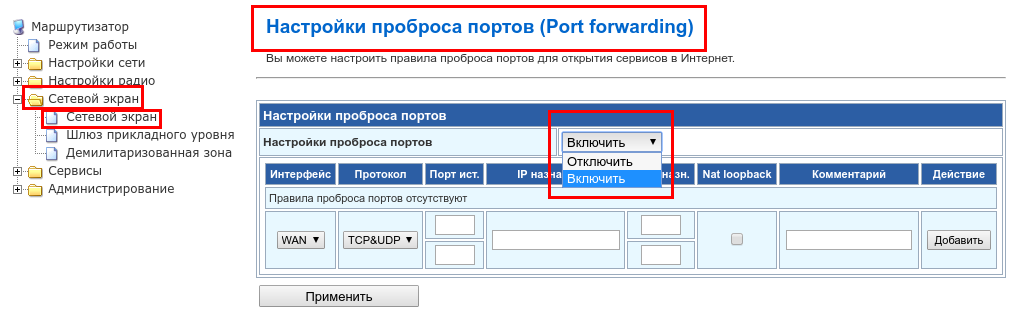

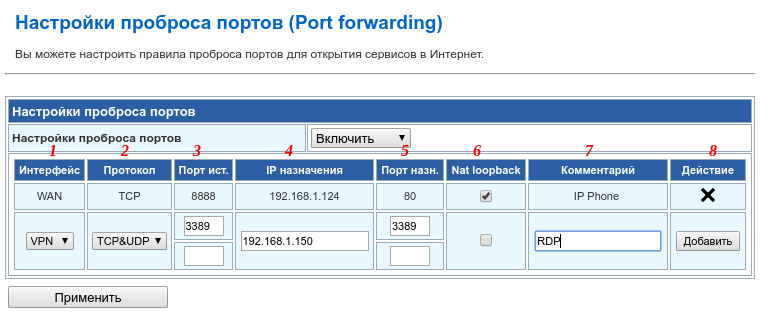

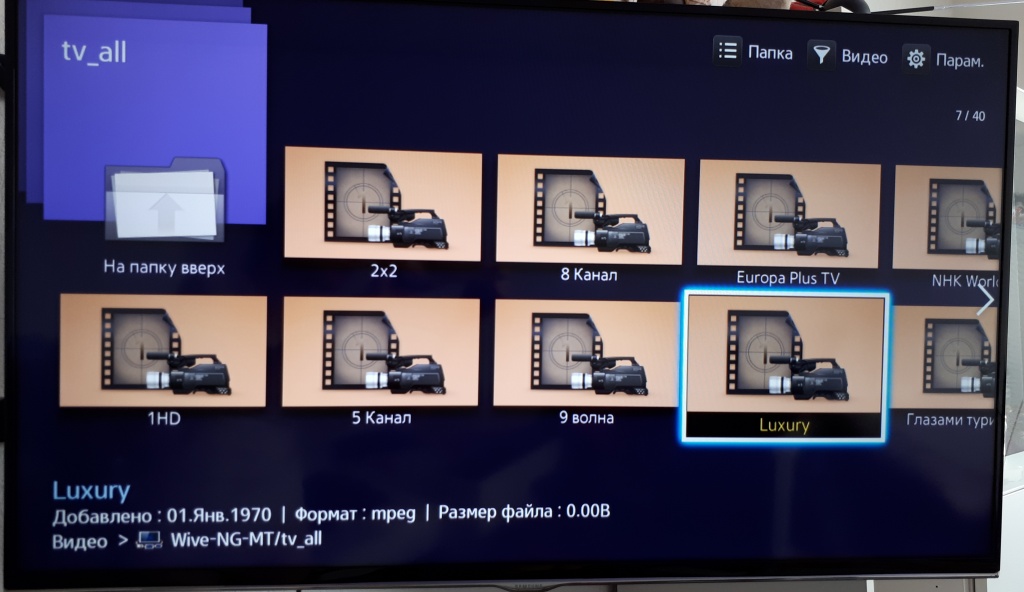

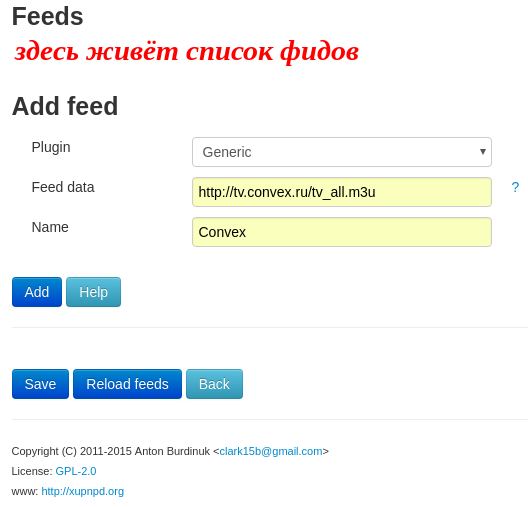

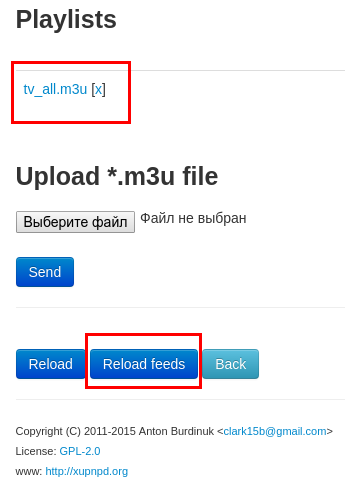

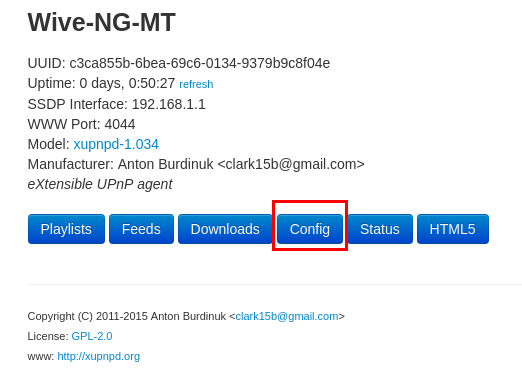

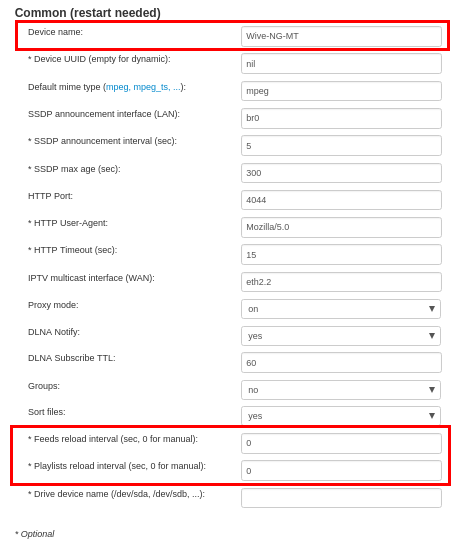

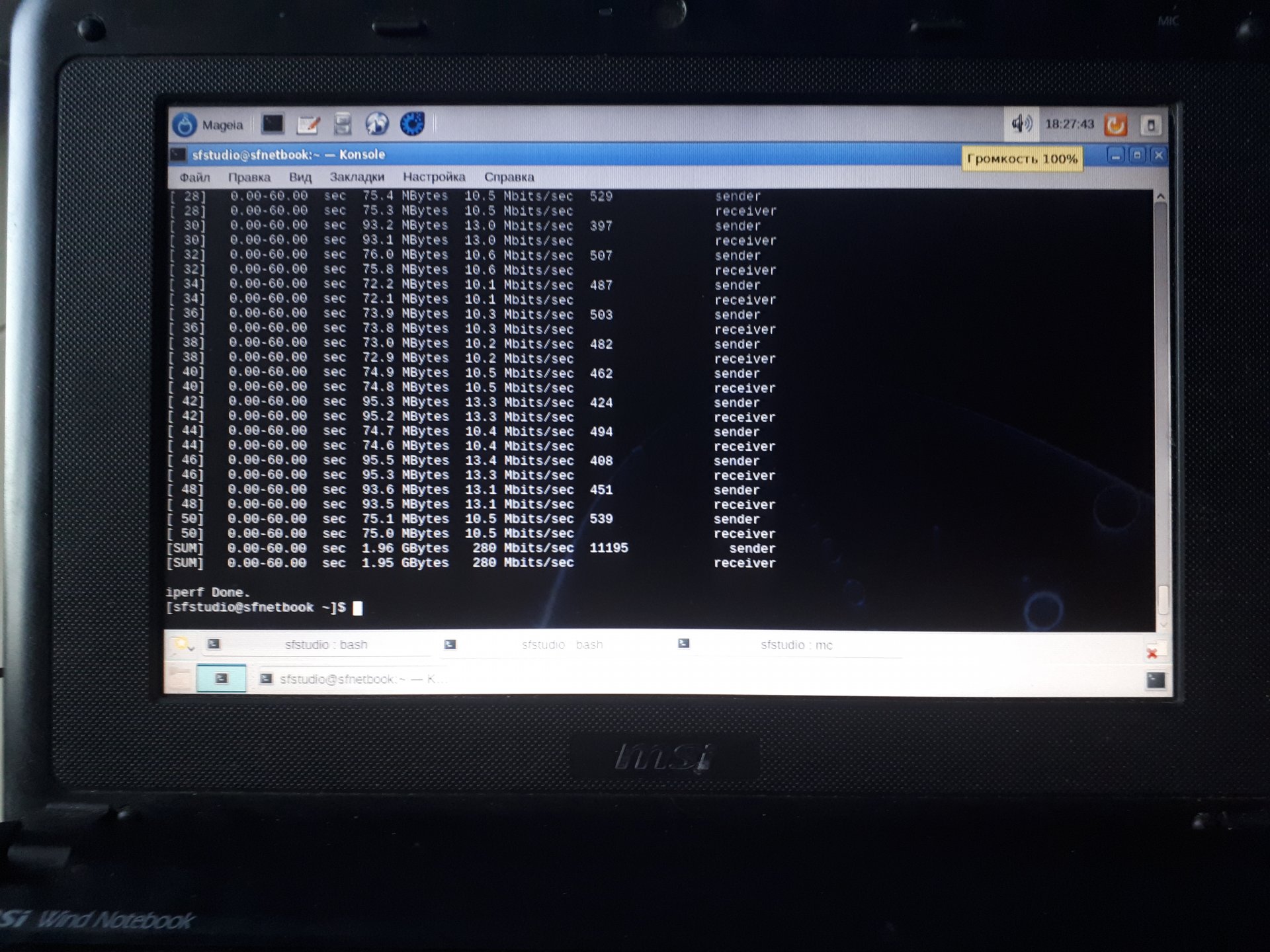

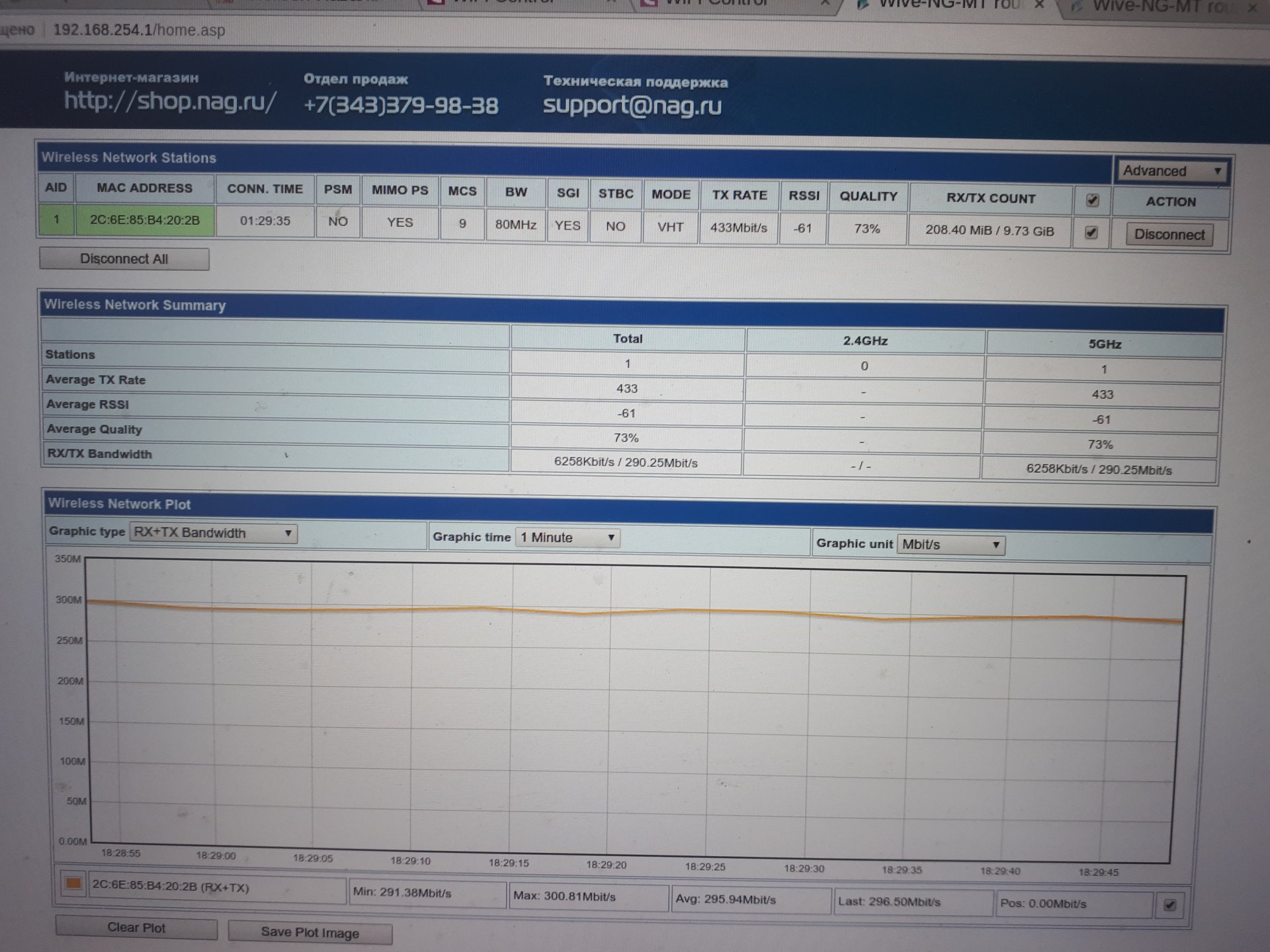

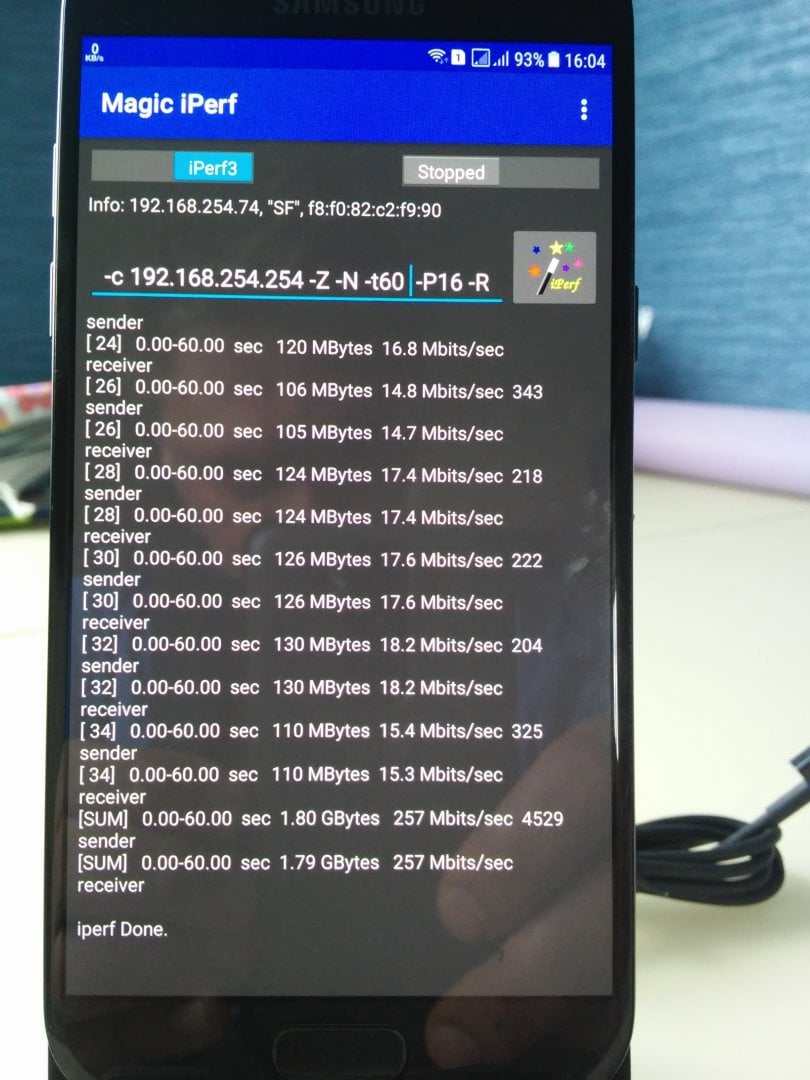

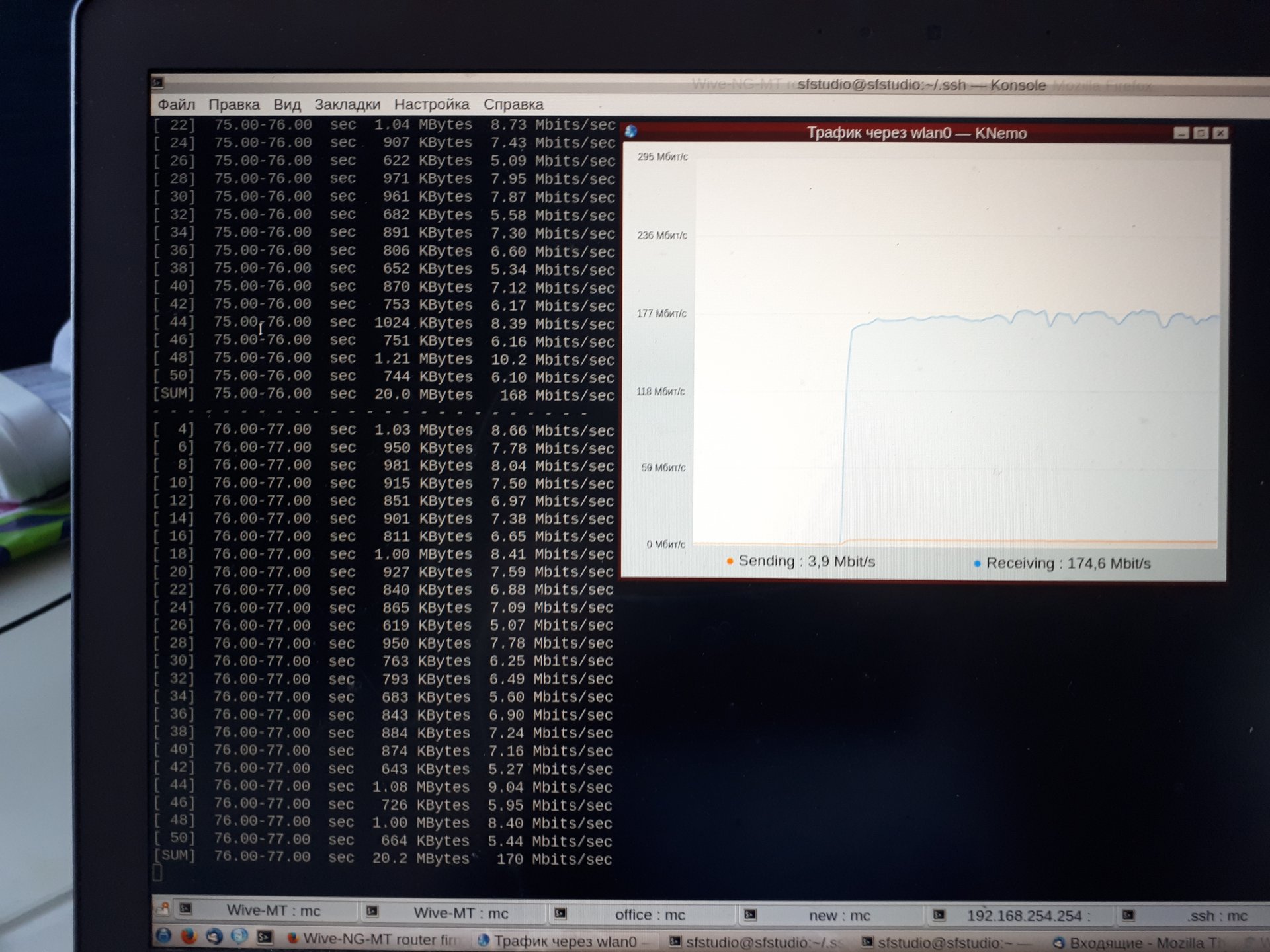

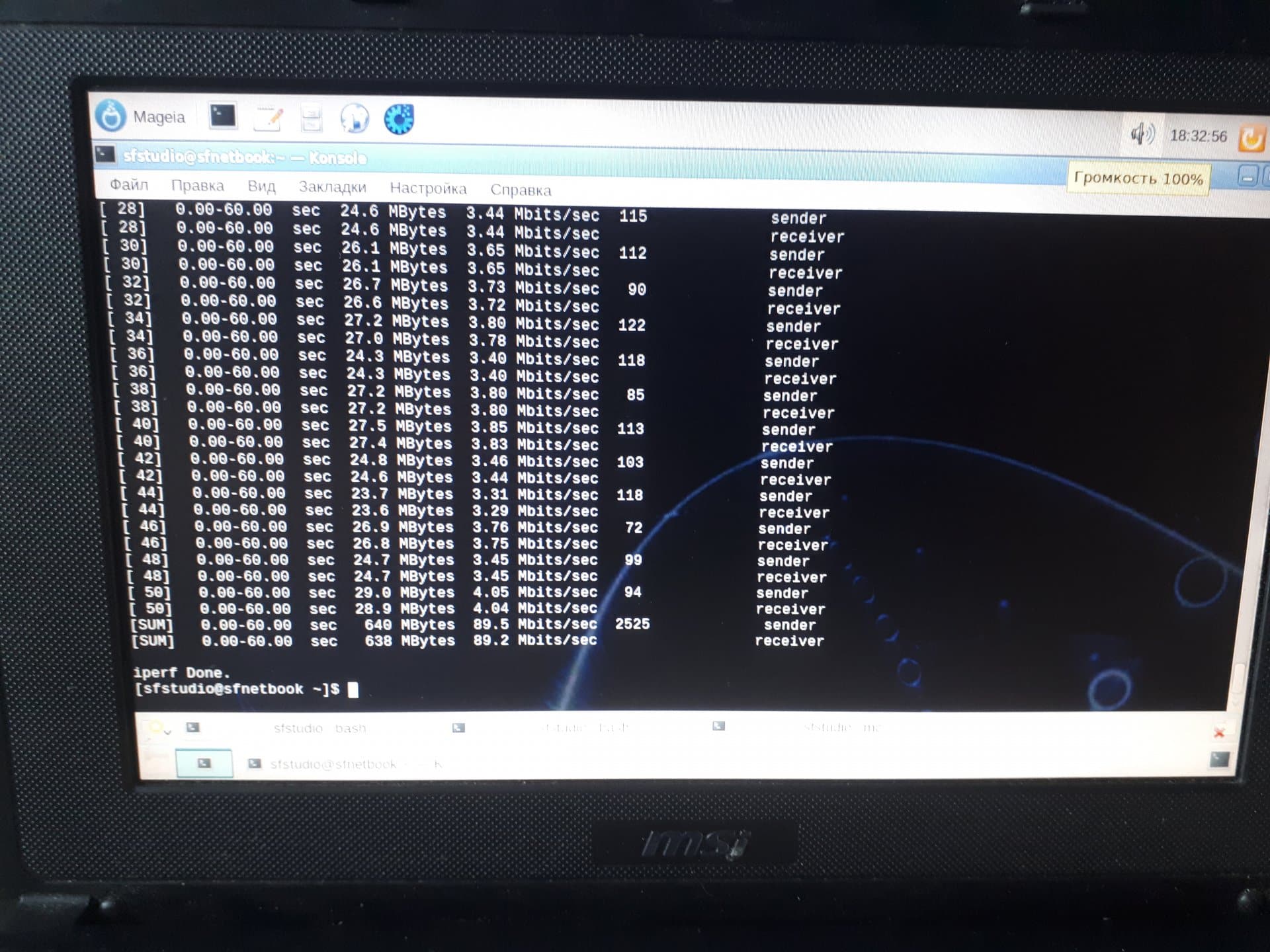

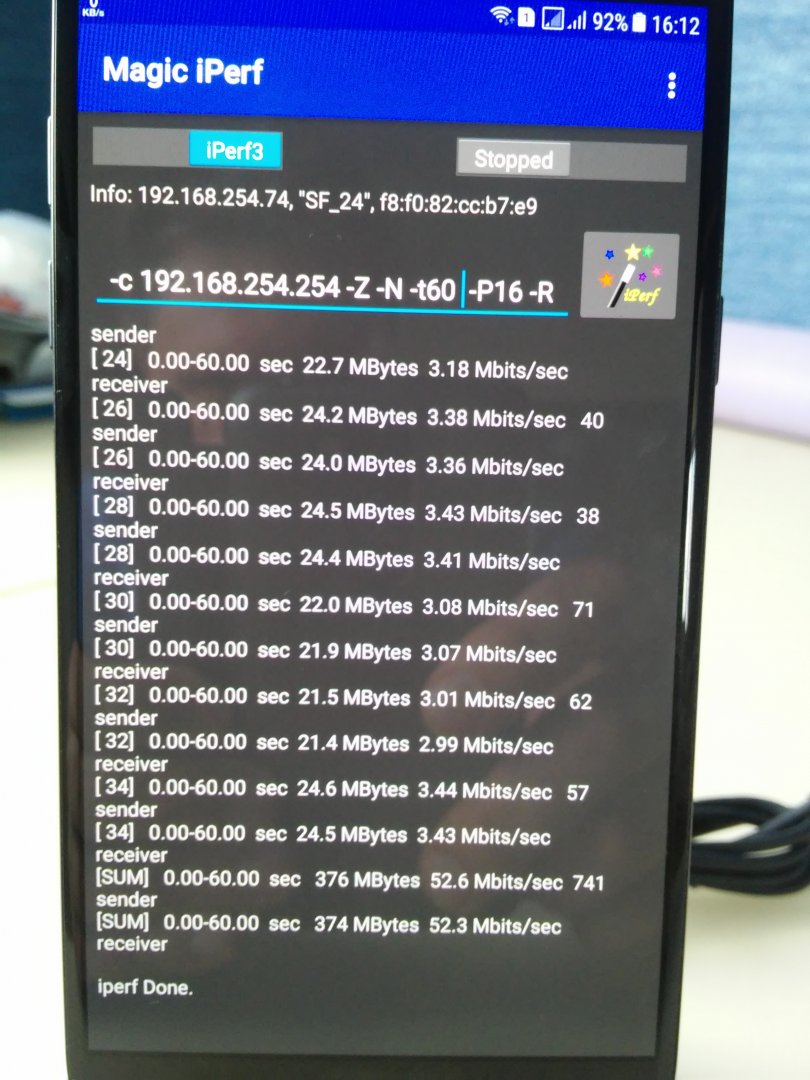

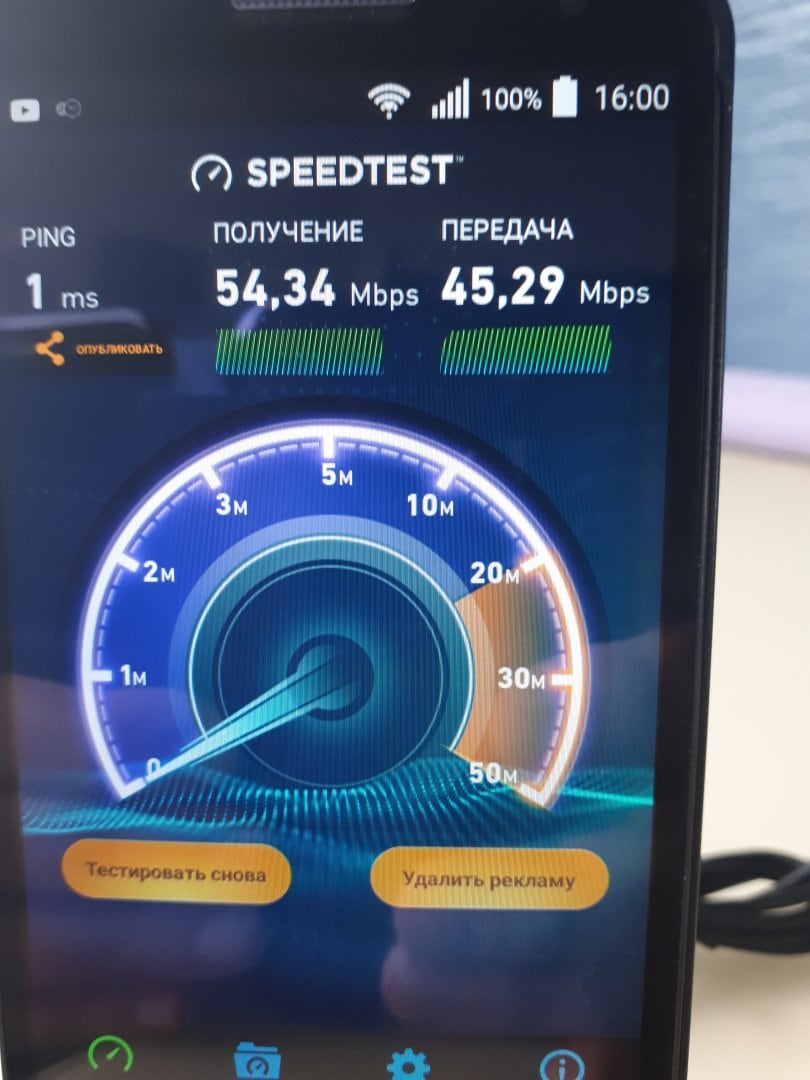

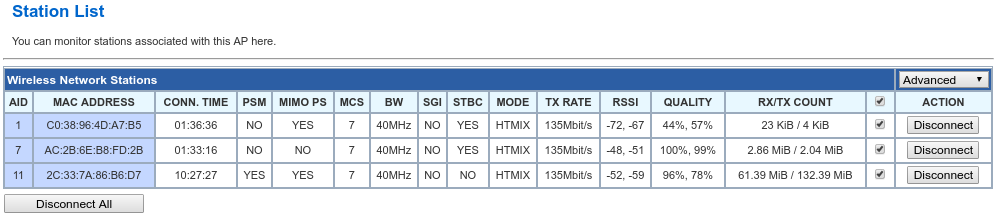

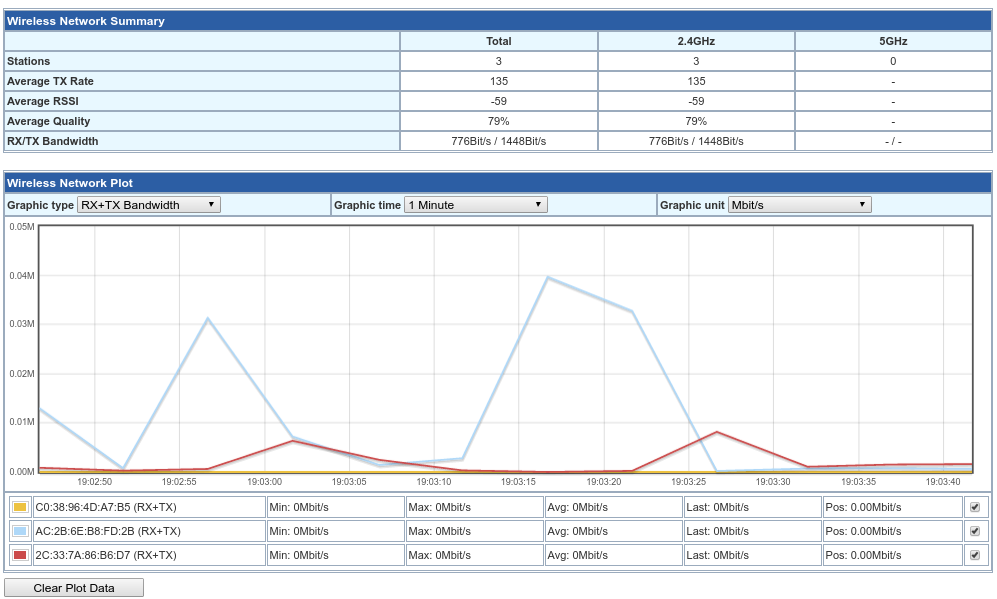

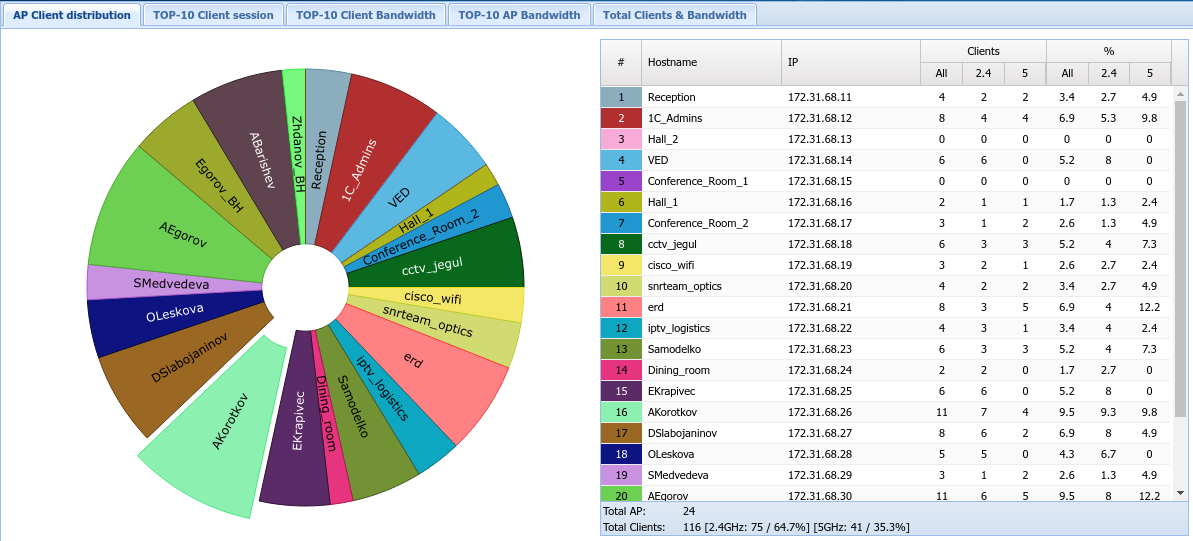

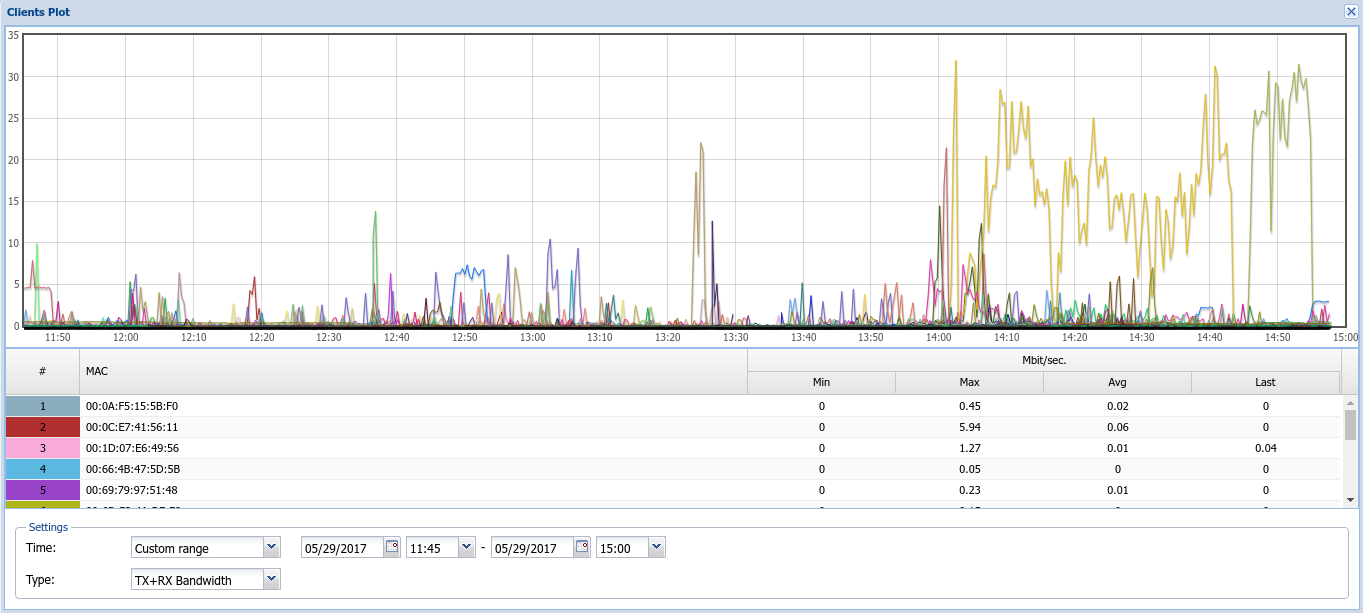

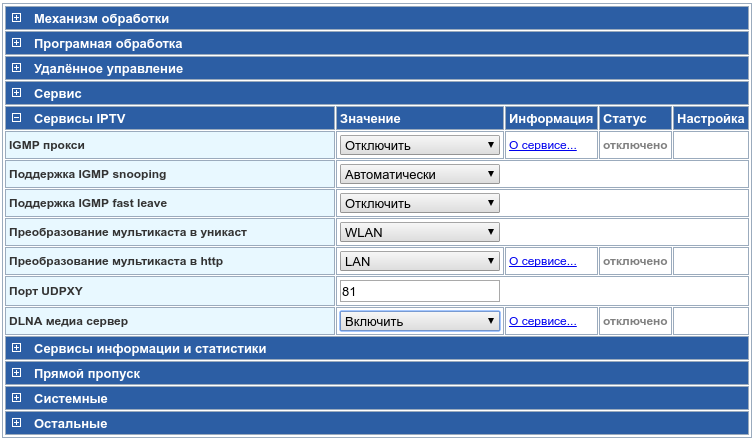

ПлатформаCPU маршрутизатора — чип MedaTek MT7620DA, работающий на частоте 580МГц. DA — это обновленная версия популярного WiSoC MT7620A, оснащенная встроенной оперативной памятью 64МБ (DDR2). В маршрутизаторе используется быстрый NOR SPI Flash объемом 16МБ. Основным преимуществом DA версии чипа является современный, более тонкий техпроцесс, заметно снижающий нагрев в процессе эксплуатации. Снижение рабочей температуры благоприятно сказывается на собственном уровне шумов радиотракта. Также за счет оптимизации техпроцесса обеспечивается большая термостабильность, в том числе встроенного радиомодуля, что ведёт к меньшей зависимости параметров последнего от нагрузки на CPU. CPU имеет встроенный 5-портовый коммутатор со скоростью портов 10/100Мбит/с. Благодаря встроенному блоку PPE (hwnat), маршрутизация и NAT являются аппаратными для режимов IPoE/ PPPOE , что позволяет для указанных режимов снять ограничение производительности по CPU и обеспечивает скорости, равные физическим возможностям портов. Благодаря чему маршрутизатор FT-AIR-DUO-F на базе MT7620DA выгодно отличается от других FE роутеров, в качестве HostCPU у которых используется более бюджетный FE чип от MTK – MT7628 различных ревизий, не имеющий встроенного блока PPE, следствием чего является деградация производительности в связи с нагрузкой на процессор даже в режимах IPoE/ PPPOE. Аппаратный offload IPv6, также реализованный в MT7620DA, позволяет работать без потери производительности в операторских сетях, где ipv6 уже внедрён. РадиочастьУникальным отличием FT-AIR-DUO-F от предыдущих моделей и большинства популярных устройств со сходными номинальными характеристиками является использование в качестве радиомодуля для диапазона 5ГГц современного AC Wave-2 двухстримного (2T2R) чипа MT7613AEN. Максимальный рейт в 5ГГц при полосе 80МГц составляет 867Мбит/с. Full MAC offload позволяет снять нагрузку по обработке беспроводного трафика с CPU, то есть весь трафик между клиентами внутри одного диапазона, а также в схемах WDS/APCLI дает 0% нагрузки на CPU. Таким образом, производительность беспроводного сегмента значительно превышает скорость порта (100МБит/с) и составляет порядка 300Мбит/с полезного TCP трафика между двумя клиентами, со стороны каждого. В соответствии с возможностями AC Wave-2 , MT7613AEN поддерживает MU-MIMO, LDPC, TxBF. Аппаратный WPA3 (чем не могут похвастаться чипы предыдущих поколений) и PMF (802.11w) обеспечивают дополнительные меры безопасности для беспроводных клиентов. Полноценная реализация Airtime (которая отсутствовала в чипах предыдущего поколения, например, MT7610) обеспечивает максимально равномерное распределение эфирного времени между клиентами, что позволяет избежать ситуации, при которой один клиент, подключенный с низким рэйтом (например, работающий в непрямой видимости и на удалении от AP), занимает весь эфир, а остальные находятся в ожидании, в соответствии с принципами распределения эфирного времени в 802.11. Также использование 2T2R Wave-2 чипов позволяет заметно увеличить ёмкость беспроводного сегмента и снизить взаимное влияние соседних AP, что актуально для размещения устройств в офисе, при использовании в режиме повторителей. Благодаря наличию MU-MIMO и двух стримов (2T2R) возрастает запас эфирного времени на передачу того же объема данных. Немаловажно, что для устройств, использующих MT7613AEN в качестве радиочипа в 5ГГц, не выявлено проблем совместимости на полосе 80МГц с клиентским оборудованием Apple и других производителей, использующих в качестве wi-fi модуля чипы BCM. Работа 2.4ГГц обеспечивается встроенным в 7620DA 2T2R радиомодулем, поддерживающим стандарты 802.11b/n/g с максимальным рейтом 300Мбит/с. Для построения сетей с возможностью бесшовной миграции включена поддержка 802.11k/r/v. Гибкая реализация Handoff с большим числом параметров, доступных для конфигурации, позволяет создавать распределенные сети с произвольным набором клиентских устройств. Цикл статей про роуминг в wi-fi сетях Собственные алгоритмы ADRS (расширение Rate ALG), разработанные авторами Wive-NG-HQ, обеспечили рост производительности и повышение стабильности работы беспроводного тракта в зашумленном эфире в обоих частотных диапазонах (как по сравнению с продуктами других производителей на аналогичной платформе, так и по сравнению с устройствами, работающими под управлением ветки Wive-NG-mt). Экспериментально полученные результаты, подтверждающие номинальные расчёты в соответствии со спецификациями радиочипов, демонстрируют отсутствие необходимости использовать внешние усилители / FEM для обеспечения стабильного покрытия в пределах EIRP, регламентированного законодательством, что положительным образом сказывается на стоимости устройства без потери качества работы беспроводного тракта. Маршрутизатор имеет 4 внешние несъемные антенны с усилением 5дБи каждая. ФункционалПомимо работы в качестве VPN клиента, маршрутизатор также может являться VPN сервером, а именно PPPoE, PPTP или L2TP сервером. Также запланировано добавление поддержки OpenVPN. Встроенный RADIUS сервер на базе FreeRADIUS позволяет организовать корпоративную сеть с авторизацией, включая возможность создавать уникальные пары логин-пароль прямо в web-интерфейсе роутера. Также, для работы с внешним RADIUS сервером реализована поддержка схем с Enterprise-режимами безопасности. С помощью встроенного hotspot сервера NoDogSplash возможно создание captive portal прямо на маршрутизаторе (а также, присутствует поддержка работы с внешними Hotspot серверами на базе ChilliSpot). Встроенный AdBlock позволяет минимизировать нежелательный рекламный контент при просмотре web страниц. А функционал DNSSEC позволяет дополнительно обезопасить интернет-серфинг от подмены адресов. Преобразование multicast в UDP unicast/HTTP обеспечивает стабильную работу IPTV. Для устройств, не умеющих напрямую работать с multicast потоками, доступно использование встроенного DLNA xupnpd. Также, встроенный DLNA сервер позволяет автоматически загружать и обновлять плейлисты операторов связи. Управление и мониторингДля операторских сетей, использующих ACS для управления и диагностики, добавлена реализация протокола cwmp (TR-069, TR-098), совместимая с различными коммерческими и открытыми ACS серверами. Также реализовано автоконфигурирование с использованием Option 43. Для загрузки собственной графики, конфигурации по умолчанию, скриптов и других кастомных материалов без необходимости осуществлять пересборку ПО, реализован функционал PSS/RWFS. Сбор статистики и данных об устройстве возможен посредством SNMP, также поддержаны такие протоколы как LLTD, LLDP, CDP. Встроенный Arpwatch позволяет собирать данные относительно клиентских пар MAC-IP. Web-интерфейс содержит развернутую статистику по всем беспроводным клиентам, включая информацию о характеристиках, с которыми клиентское устройство подключено к роутеру и статистические данные (пропускная способность, рэйты, качество сигнала и т.д.) как по всей AP, так и по каждому клиенту. Информация представлена как в табличном формате, так и в виде графиков. Реализована регулярная автоматическая проверка наличия обновлений ПО и информирование о доступности новой версии в Web-интерфейсе, а также загрузка актуальной версии непосредственно с сервера обновлений, без необходимости дополнительно скачивать файл прошивки на ПК для дальнейшей загрузки на роутер. Установка новой версии ПО производится исключительно с согласия пользователя. Три независимых уровня доступа к управлению — Ordinary, Management, Administrator, позволяют разделить права для различных групп пользователей, тем самым повысив безопасность администрирования. Дистрибьютором линейки AIR является компания Fibertool ( ссылка для заказа) Обзор гигабитного роутера FT-AIR-DUO-G (Wave2 AC1300) Медиа: | ↑ |

|

FT-AIR-DUO-G — новый гигабитный маршрутизатор под управлением OS Wive-NG-HQ, являющейся на сегодняшний день актуальной и развиваемой веткой из семейства Wive-NG. Маршрутизатор поддерживает стандарты 802.11a/b/g/n/an/ac, включая AC Wave2 и относится к классу AC1300. В создании устройства приоритетами являлись такие ключевые качества, как:

ПлатформаCPU маршрутизатора — чип MedaTek MT7621AT, оснащенный двумя ядрами, каждое из которых работает в 2 потока на частоте 880МГц. Встроенный 5-портовый гигабитный коммутатор, подключенный двумя RGMII интерфейсами к CPU позволяет организовать физически независимые интерфейсы WAN/LAN, что обеспечивает полнодуплексный гигабит (т.е, суммарно 2Гбит/с). Это даёт очевидное преимущество перед распространенной среди недорогих маршрутизаторов схемой, в которой коммутатор подключен к CPU одним портом, а интерфейсы разделены посредством VLAN, что даёт ограничение в 1Гбит/с полудуплекса WAN->LAN. Благодаря встроенному блоку PPE (hwnat), маршрутизация и NAT являются аппаратными для режимов IPoE/ PPPOE , что снимает ограничение по CPU и обеспечивает скорости, равные физическим возможностям портов. Аппаратный offload IPv6 позволяет работать без потери производительности в операторских сетях, где ipv6 уже внедрён. Объём оперативной памяти составляет 256МБ (DDR3), что позволяет обеспечить работу дополнительных сервисов, таких как медиасервер, внешнее хранилище данных и тд. В маршрутизаторе используется NOR SPI Flash объемом 16МБ. USB3.0 на борту позволяет резервировать канал с помощью 3G/4G модема, а также подключать внешний накопитель для организации файлового хранилища и расширения функционала маршрутизатора с помощью приложений из репозитория EntWare. USB порт имеет программное управление питанием, что при необходимости позволяет снять питание именно с USB, без необходимости целиком перезагружать устройство. РадиочастьВ качестве радиомодуля используется чип MT7615DN. Это Wave2 MU-MIMO чип класса AC1300, работающий в режиме DBDC, то есть одновременно в двух частотных диапазонах 2.4ГГц и 5ГГц, по два стрима в каждом (2x 2T2R). Максимальный рейт в 5ГГц при полосе 80МГц составляет 867Мбит/с, а в 2.4ГГц — благодаря поддержке 256QAM — 400Мбит/с (в отличии от бюджетных маршрутизаторов, например, с использованием MT7603, где номинал составляет N300). Встроенный процессор ARM Cortex R4 позволяет снять нагрузку по обработке беспроводного трафика с CPU, что обеспечивает общий рост производительности маршрутизатора. Будучи Wave-2 чипом, MT7615DN включает в себя поддержку технологий MU-MIMO, LDPC, TxBF, Airtime. Для повышения мер безопасности добавлен WPA3 на аппаратном уровне (чем не могут похвастаться чипы предыдущих поколений) и PMF (802.11w). Для построения сетей с возможностью бесшовной миграции включена поддержка 802.11k/r/v(BTM). Гибкая реализация Handoff с большим числом параметров, доступных для конфигурации, позволяет создавать распределенные сети с произвольным набором клиентских устройств. Цикл статей про роуминг в wi-fi сетях Собственные алгоритмы ADRS (расширение Rate ALG) позволили повысить стабильность и пропускную способность радиочасти в зашумленном эфире, как по сравнению с продуктами других производителей на аналогичной платформе, так и по сравнению с устройствами, работающими под управлением ветки Wive-NG-mt. Для обеспечения стабильного покрытия в пределах EIRP, регламентированного законодательством, оба частотных диапазона оснащены современными усилителями (FEM) от SkyWorks: SKY85303-21 для 2.4ГГц и SKY85746-11 для 5ГГц. Все дорожки экранированы. Маршрутизатор имеет 4 внешние несъемные антенны с усилением 5дБи каждая. ФункционалМаршрутизатор не только может являться VPN клиентом, но и позволяет организовать встроенный VPN сервер, а именно PPPoE, PPTP или L2TP сервер. Также в ближайшее время появится поддержка OpenVPN. Для организации корпоративной сети с авторизацией добавлен встроенный RADIUS сервер на базе FreeRADIUS с возможностью создавать уникальные пары логин-пароль прямо в web-интерфейсе роутера. Встроенный hotspot сервер NoDogSplash позволяет создать Captive Portal прямо на маршрутизаторе (впрочем, есть и возможность интеграции с внешними Hotspot-сервисами на базе ChilliSpot). Также, для работы с внешним RADIUS сервером реализована поддержка схем с Enterprise-режимами безопасности. Встроенный AdBlock позволяет снизить количество нежелательного рекламного контента при просмотре web страниц. А функционал DNSSEC позволяет дополнительно обезопасить интернет-серфинг от подмены адресов. Для обеспечения работы IPTV реализовано преобразование multicast в UDP unicast/HTTP, в т.ч. с привлечением встроенного DLNA для работы на устройствах, не умеющих напрямую работать с multicast потоками. Также, встроенный DLNA сервер позволяет автоматически загружать и обновлять плейлисты операторов связи. Для внешнего хранилища (flash/ HDD), подключенного к USB3.0, доступны такие возможности как организация FTP сервера, загрузка приложений для расширения фукнциональности устройства с репозитория Entware, а также загрузка медиаконтента посредством встроенного torrent клиента. Подробнее про возможности USB Управление и мониторингДля работы в операторских сетях добавлена поддержка протокола cwmp (TR-069, TR-098) совместимая с различными реализациями ACS (открытыми и коммерческими), а также автоконфигурирование с использованием опции 43. Для загрузки собственной кастомной информации, такой как графика, конфигурация, скрипты и т.д, без необходимости осуществлять пересборку ПО, реализован функционал PSS/RWFS. Сбор статистики и данных об устройстве возможен посредством SNMP, также поддержаны протоколы LLTD, LLDP, CDP. Встроенный Arpwatch позволяет собирать данные относительно клиентских пар MAC-IP. В Web-интерфейсе доступна развернутая статистика по всем беспроводным клиентам, включая информацию о том, с какими характеристиками клиентское устройство подключено к роутеру, статистические данные о пропускной способности, рейтах и средневзвешенном качестве сигнала как по всей AP, так и по каждому клиенту. Для наглядности доступно как текстово-табличное, так и графическое представление статистических данных. Для удобства пользователей, реализована регулярная автоматическая проверка наличия обновлений ПО с отображением соответствующего информационного сообщения в web-интерфейсе. По согласию пользователя новая версия загружается на маршрутизатор и устанавливается непосредственно с сервера обновлений, без необходимости дополнительно скачивать файл прошивки на ПК для дальнейшей загрузки на роутер. Для разделения прав и повышения уровня безопасности, для маршрутизатора доступно три независимых уровня доступа пользователя — Ordinary, Management, Administrator. Дистрибьютором линейки AIR является компания Fibertool ( ссылка для заказа) Медиа: | ↑ |

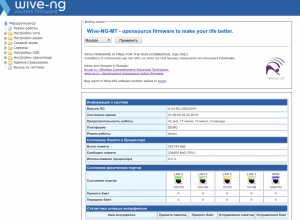

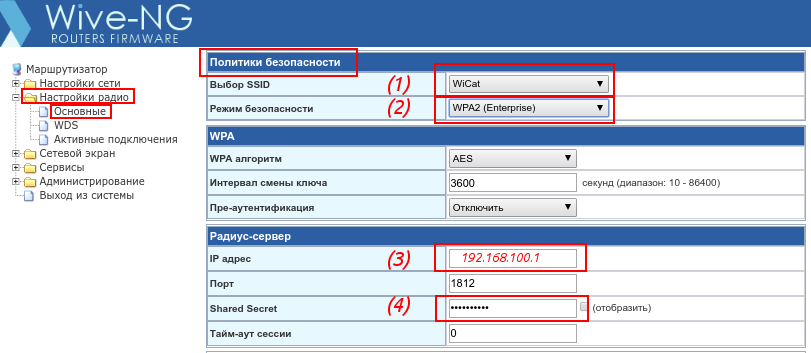

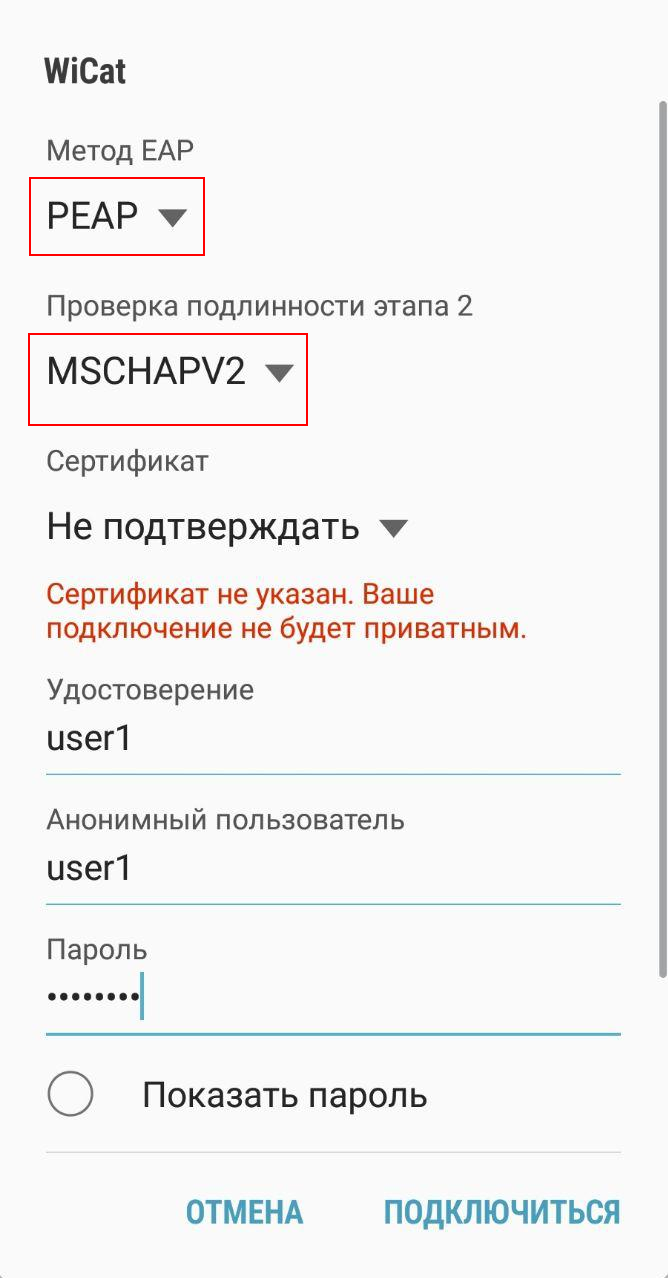

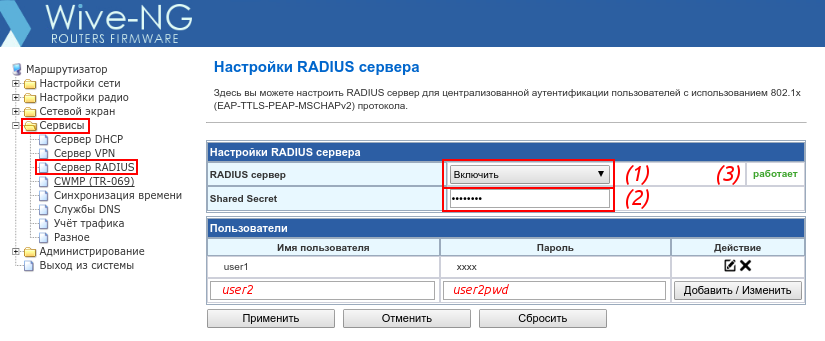

Рассмотрим подробно процесс авторизации на RADIUS сервере беспроводного клиента1. В момент подключения нового беспроводного клиента (Wireless Node) с запросом на получения доступа к локальным ресурсам, точка доступа (AP), выступающая в роли Аутентификатора запрашивает у него идентификацию. В этот момент никакой трафик, кроме EAP, клиенту не разрешен. Задачей Supplicant-а, входящего в состав клиентского устройства, является ответ Аутентификатору и передача необходимых для идентификации данных. Аутентификатором, кстати, необязательно должна быть точка доступа — это может быть и внешний компонент. 2. После того как идентификационные данные отправлены, начинается процесс аутентификации. Протокол, используемый для взаимодействия Supplicant-а и Аутентификатора называется EAP, или если быть точнее, EAP инкапсуляция поверх LAN (EAPoL). Аутентификатор реинкапсулирует сообщения EAP в формат, соответствующий требованиям RADIUS и отправляет их на Сервер Аутентификации. В процессе аутентификации Аутентификатор лишь транслирует пакеты между Supplicant-ом и Сервером Аутентификации. По завершении процесса, Сервер Аутентификации отправляет сообщение в зависимости от результата — Success или Failure. 3. В случае успешной аутентификации на Сервере, Аутентификатор открывает доступ клиентскому устройству, с Supplicant-ом которого он взаимодействовал. Клиентское устройство получает доступ к локальным ресурсом и/или сети Интернет. Важно: Wi-fi точка доступа, выступающая в качестве Аутентификатора, играет роль исключительно ретранслятора запросов от клиента к RADIUS-у с инкапсуляцией EAP в EAPoL. При этом поддерживаемый набор EAP методов обеспечивается Supplicant-ом клиента и Сервером Аутентификации, и никак не зависит от точки доступа. Настройка RADIUS авторизации в Wive-NGМаршрутизатор на базе OS Wive-NG может выступать как в роли Аутентификатора на предприятии, где уже развернут RADIUS сервер, так и исполнять роль этого сервера, за счёт интегрированного FreeRadius. Последнее очень удобно для небольших организаций, поскольку позволяет построить полноценную сеть с авторизацией, не прибегая к наращиванию сетевой инфраструктуры и мультивендорности. Настройка RADIUS авторизации беспроводных клиентовКонфигурация осуществляется в разделе Настройки радио -> Основные -> Политики безопасности. Значением параметра «Выбор SSID» (1) выбирается та беспроводная сеть, которую необходимо настроить для работы с внешним RADIUS сервером (в том случае, если на роутере настроено несколько SSID).  Настройка WPA2-Entrprise для работы с внешним RADIUS сервером в Wive-NG После применения настроек, при подключении к беспроводной сети на клиентском устройстве необходимо будет указать данные в соответствии с конфигурацией сервера аутентификации (как минимум это пара «логин-пароль», а также метод EAP и проверка подлинности 2 этапа).  Пример настройки 802.1x авторизации на Android клиенте Настройка RADIUS сервера на Wive-NGЧтобы сконфигурировать RADIUS сервер на маршрутизаторе под управлением Wive-NG, достаточно перейти в раздел настроек Сервисы -> Сервер RADIUS и включить (1) RADIUS сервер, а также задать Shared Secret (2), который впоследствии будет указан на Аутентификаторе. После применения статус (3) будет переведен в значение «работает». Чтобы создать пользовательские пары «логин-пароль», достаточно ввести соответствующие данные в разделе «Пользователи» и нажать «Добавить». Чтобы отредактировать или удалить уже существующую пару, воспользуйтесь соответствующими иконками, расположенными в строке с этой парой. Важно: На клиентском устройстве необходимо будет указать метод EAP — PEAP, а для проверки подлинности 2 этапа использовать значение MSCHAPv2. Для штатной реализации RADIUS сервера в Wive-NG была выбрана именно схема PEAP+ MSCHAPv2, потому как именно она является наиболее универсальной и поддерживаемой на любых устройствах.  Настройка встроенного RADIUS сервера в Wive-NG P.S. В корпоративной среде обычно используют отдельный радиус сервер, например на основе специализированного дистрибутива https://www.daloradius.com/ Медиа: | ↑ |

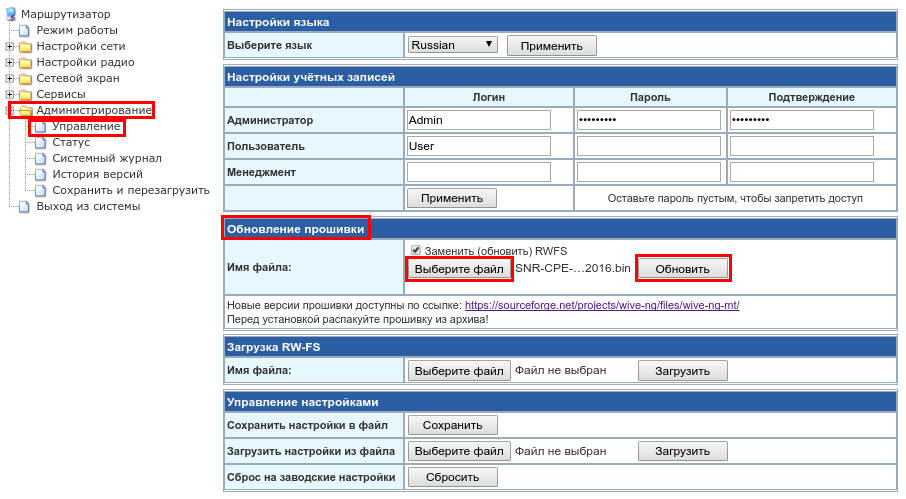

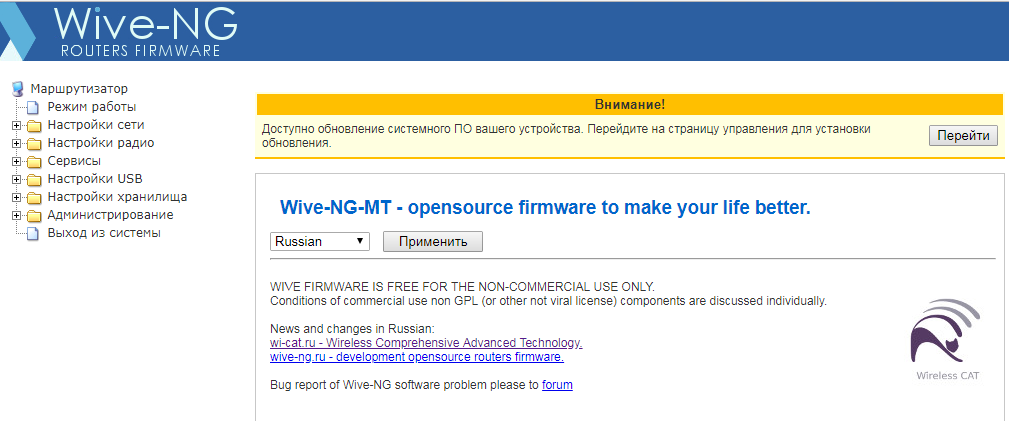

Чтобы всегда оставаться на актуальной версии ПО было ещё удобнее, мы запустили сервис автоматической проверки наличия обновлений (доступно начиная с 8.1.х версии). Теперь, чтобы обновиться, достаточно зайти в web-интерфейс Wive-NG и проверить наличие информации о доступности более “свежей” версии (либо та, что загружена на данный момент,- актуальна). Информация о наличии обновлений реализована в виде уведомления в верхней части интерфейса, а также содержится в соответствующем блоке на странице управления устройством. В случае наличия обновления достаточно нажать “Обновить“, после чего версия ПО, соответствующая модели устройства, будет автоматически загружена на маршрутизатор и установлена.

Уведомление о наличии обновленной версии ПО для wi-f -маршрутизатора на базе Wive-NG  Оповещение об отсутствии обновлений ПО для устройства Важно: по аналогии с “ручным” обновлением, до завершения процесса установки новой версии ПО устройство нельзя перезагружать или обесточивать. В некоторых случаях процесс обновления может занимать продолжительное время, поэтому желательно не производить манипуляций с устройством несколько минут, даже если вам кажется, что ничего не происходит. О завершении процесса обновления свидетельствует автоматическая перезагрузка роутера. Медиа: | ↑ |

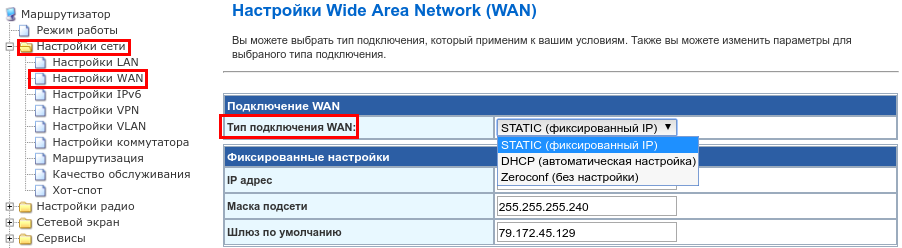

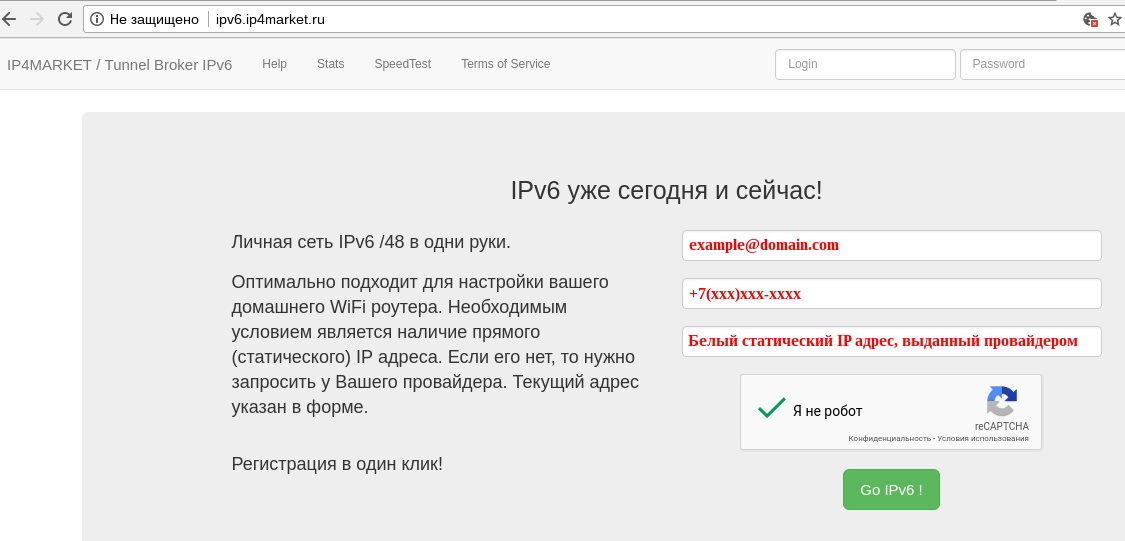

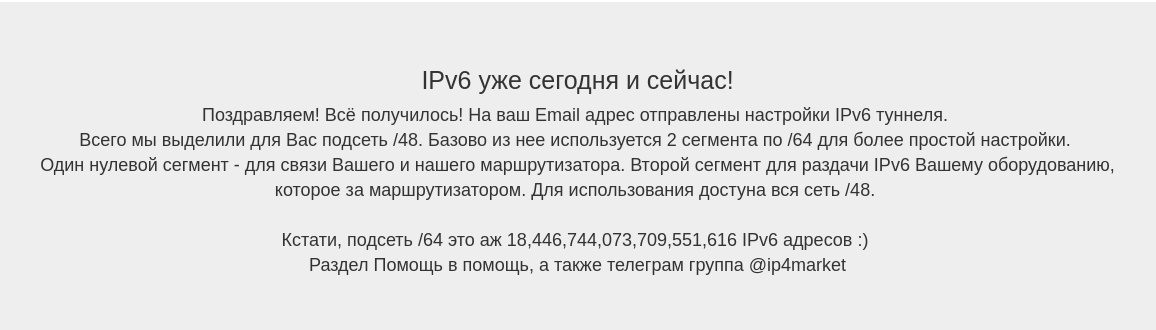

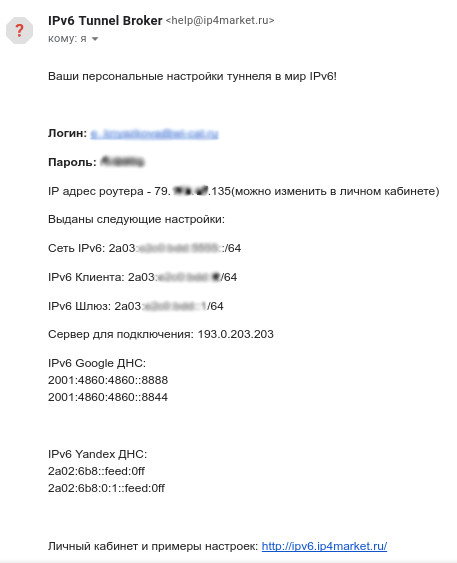

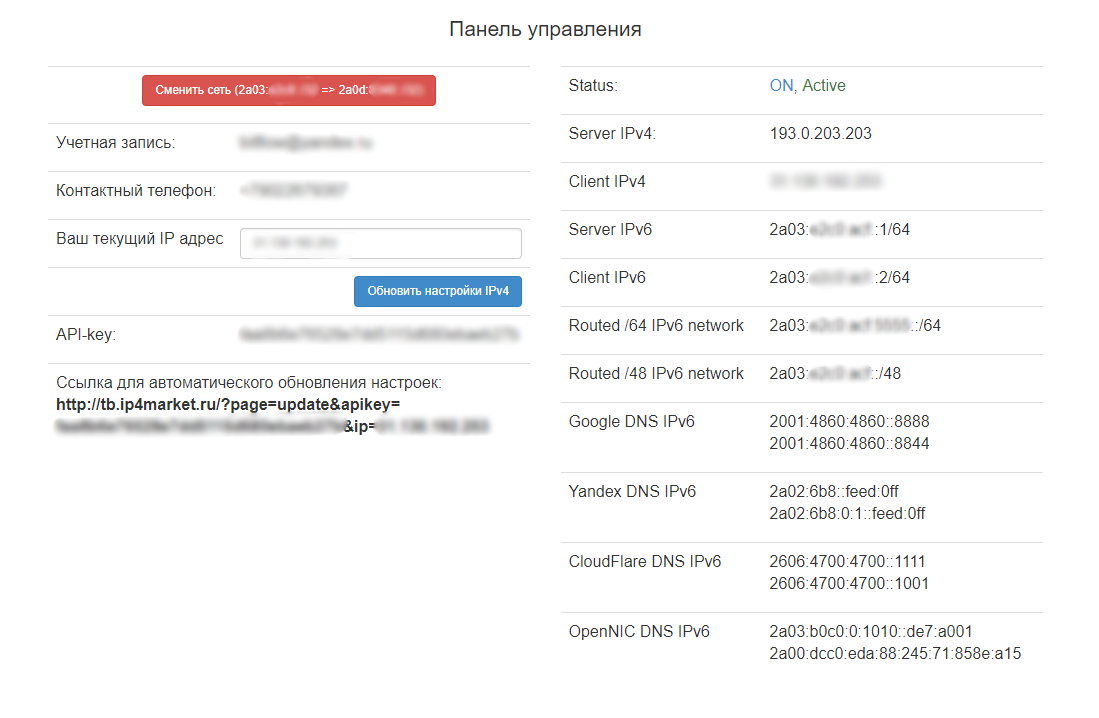

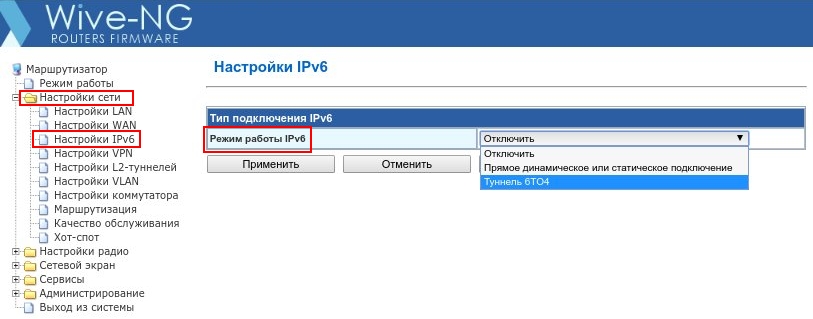

Предоставление ва Шаг №1. Регистрация на сайте туннельного брокера

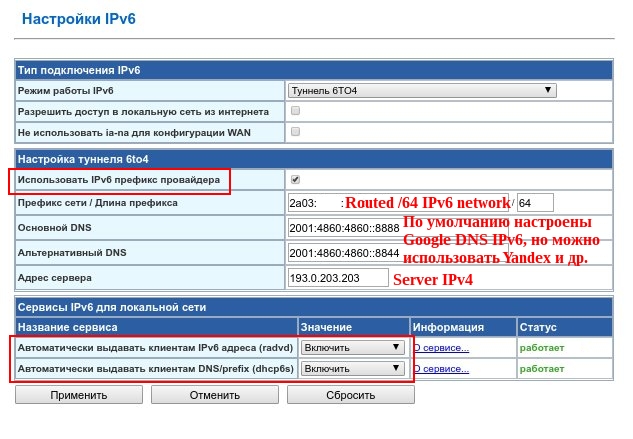

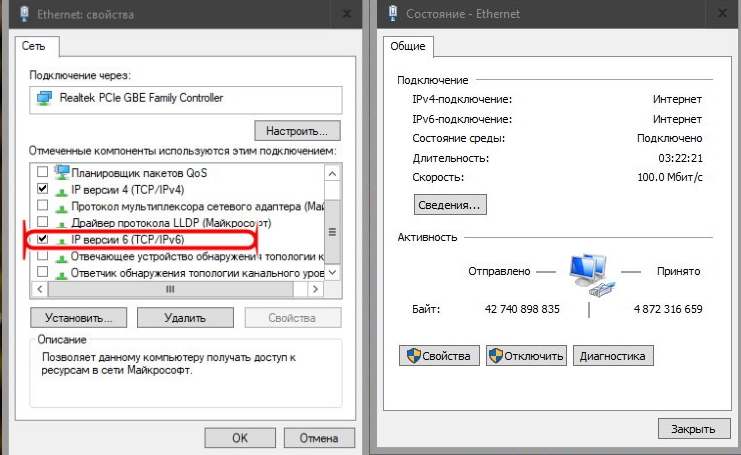

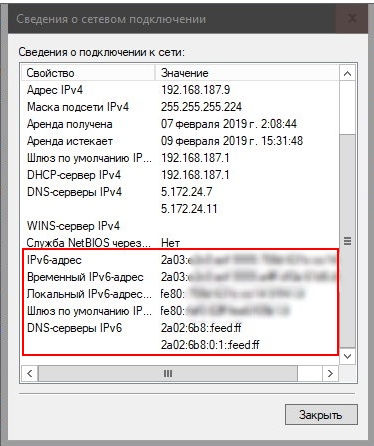

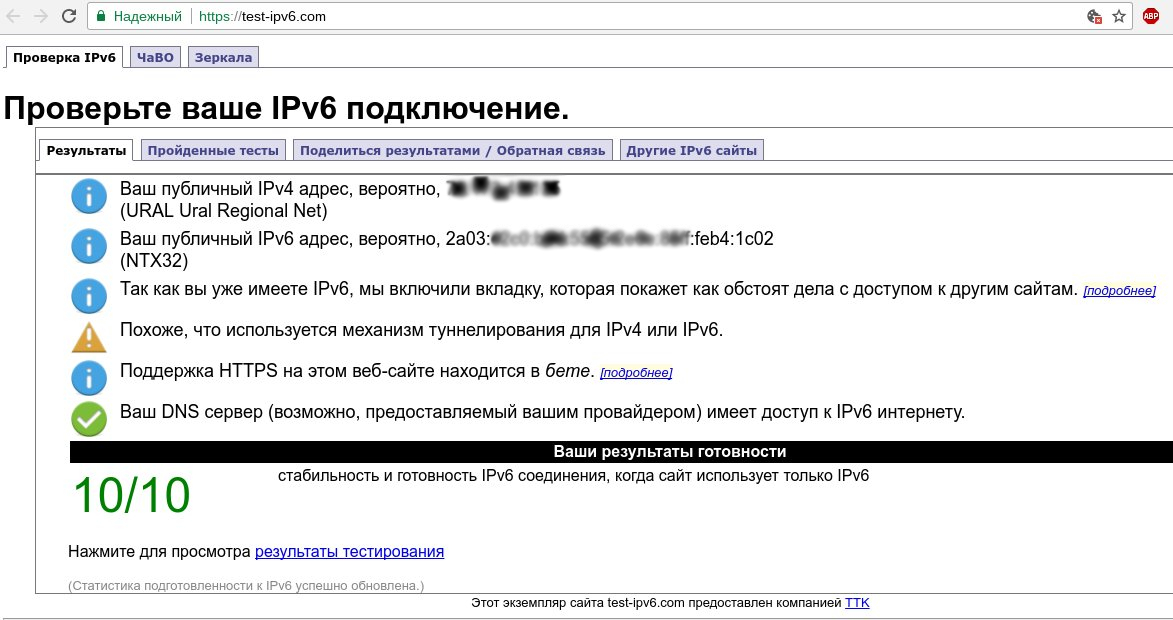

Регистрация на сайте ipv6 брокера Процесс регистрации максимально прост и представляет собой указание email, контактного номера телефона и белого IP адреса от провайдера. Нажатие «Go IPv6!» завершает процесс регистрации:  Успешная регистрация А на электронную почту будут отправлены персональные настройки туннеля 6in4. Важно: 6in4 — это частный случай 6to4. Разница состоит в том, что в случае 6in4 шлюз находится вне операторской сети, т.е у брокера. В случае же 6to4 адрес шлюза находится в операторской сети и является фиксированным (192.88.99.1), как и префикс.  Реквизиты 6in4 , предоставленные ipv6 брокером Эти же данные можно найти в личном кабинете.  Реквизиты 6in4, предоставленные брокером ipv6 Шаг №2. Настройка ipv6 туннеля на маршрутизаторе Заходим в web-интерфейс маршрутизатора (реквизиты по умолчанию: IP адрес 192.168.1.1, логин и пароль Admin / Admin). Рекомендуется обновить прошивку до последней из официального репозитория. Переходим в Настройки сети -> настройки IPv6. Первым делом необходимо включить IPv6, выбрав режим работы IPv6 “Туннель 6TO4”.  Включение ipv6 в режиме 6to4 Далее необходимо взвести флаг «Использовать IPv6 префикс провайдера» в блоке «Настройка туннеля 6to4» и произвести настройки в соответствии с тем, что указано в личном кабинете на ipv6.ip4market.ru. Пример заполнения приведен на скриншоте. Для работы IPv6 на клиентах в локальной сети включаем «Автоматически выдавать клиентам IPv6 адреса (radvd)» и «Автоматически выдавать клиентам DNS/prefix (dhcp6s)». По окончании настройки не забываем нажать «Применить».  Настройка 6to4 в Wive-NG Важно: указывая префикс, необходимо исключать «::» в конце. Например, если от ipv6 брокера предоставлено 2a03:e2c0:bdd:5555::/64 , то указывать необходимо 2a03:e2c0:bdd:5555. Важно: при работе 6to4 необходимо использовать префикс /64 в соответствии со стандартом. На клиентском устройстве необходимо убедиться в том, что IPv6 включен, а в его настройках выбрано автоматическое получение IP адреса и DNS. В состоянии подключения убеждаемся в том, что IPv6 адресация пришла на ПК. В OS Windows выглядит так:  Включение ipv6 в Windows  Состояние сетевого подключения в Windows На этом настройка заканчивается. Проверить, что ipv6 заработал, можно с помощью сайтов https://ipv6test.google.com/ , http://ipv6-test.com/ , https://test-ipv6.com/ и других.  Подтверждение успешного подключения к ipv6 туннелю Медиа: | ↑ |

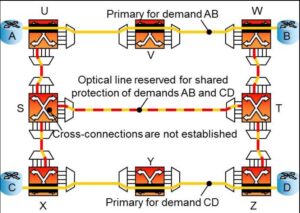

Определимся с терминологией: DS – Distribution System. Дословно «система распределения». В контексте рассматриваемой задачи это опорная сеть. Т.е. непосредственно сеть, по которой бегает трафик от клиента в мир и назад. Как может быть организована DS?

Уже на этом этапе вы могли заметить оговорку о необходимости организации плоской L2 сети. Это является основным требованием для реализации бесшовной миграции. Допустим, с миграцией на L1 у нас всё отлично, и все описанные предыдущих статьях вещи работают от и до, клиенты корректно переключаются между AP. А что дальше? Нам ведь нужно не просто обеспечить корректное переключение клиента на уровне физики. Нам важно сохранение соединений на уровне клиентских приложений, чтобы авторизация не слетала, голосовые соедиенения не рвались, чатики не реконнектились при каждой миграции. Именно тут и добавляются новые требования к построению DS: 1. Плоская L2 сеть между клиентами и шлюзом; Иными словами, все клиенты у нас должны быть в одной плоской сети, а IP-адреса выдаваться одним DHCP сервером, дабы избежать ситуации, когда при миграции клиента сменится и его IP-адрес, в результате чего state`ы соединений приложений и conntrack пойдут прахом. DHCP Штатный механизм с выделением lease и продлением оных часто тут оказывается бессилен (нередко клиент до или после миграции зачем-то шлёт DHCP release). Поэтому во всех Enterprise системах (в Wive аналогично) используется DHCP сервер, который выдаёт адреса из диапазона с оглядкой не только на возможно уже существующую lease для этого клинта, но и на hash MAC-адреса. Таким образом обеспечивается гарантированная неизменность адреса клиентского устройства при миграции, а стэйты в conntrack шлюза остаются валидными и сопоставленными с этим клиентом. Если сам клиент не дропнул свои локальные стэйты соединений (зависит исключительно от реализации клиента), то такая миграция пройдёт абсолютно безболезненно для клиентских приложений. Коммутация AP чаще всего собраны в один или несколько коммутаторов. Важно, чтобы эти коммутаторы не имели распространённой проблемы в виде «залипания» записи в MAC table. Т.е. когда клиент исчез с одного порта и появился на другом, все таблицы по пути должны быть перестроены мгновенно (т. е. процесс, как многие любят выражаться, «обучения» должен быть моментальным). Для ускорения этого момента на стороне AP в Enterprise мире (в Wive аналогично) используется следующий подход: после миграции клиента AP, не дожидаясь первого пакета в мир от клиента, сама шлёт от его имени что-либо в DS, вынуждая коммутаторы перестроить таблицы коммутации. Чем обеспечивается готовность DS ещё до начала передачи клиентом полезных данных. Для чего нужна связность между AP? Дело в том, что AP между собой обмениваются информацией, используя протокол IAPP, внутри которого бегают данные, например, необходимые для ускорения фазы аутентификации при использовании FT (не будем вдаваться в подробности, т. к. это тема отдельной большой статьи). Самое важное – этот же IAPP используется для move notify. Таким образом, AP, на которую мигрировал клиент, сообщает всем своим соседям о том, что клиент теперь работает через неё, и запись для этого клиента можно удалить из MAC table старой AP. Важно это потому, что чаще всего клиент при миграции не посылает LEAVE той AP, с которой мигрировал. AP, продолжая думать, что клиент всё ещё обслуживается на ней, продолжает пытаться послать данные из очереди в сторону этого клиента. Учитывая, что клиент её уже не слушает, такие передачи всегда будут неудачными. Но проблема не в этом, она глубже: дело в том, что пока AP пытается выполнять TxRetry в сторону такого клиента, никакая передача больше невозможна. TxRetry limits могут быть достаточно большими, к тому же RATE-ALG закономерно снижает rate, думая, что просто ухудшились параметры эфира, и пробует снова. В некоторых случаях этот процесс может занимать секунды, а все соседи на этой AP будут ждать, когда же их обслужат. Проще говоря всё это время любой другой обмен данными с этой AP будет парализован. Move notify позволяет свести к нулю подобные проблемы, удаляя запись о клиенте из MAC table AP сразу по приходу нотификации о том, что клиент уже обслуживается другой AP. Это всё работает независимо от того как организована DS. Что бы ни было ниже (LAN/ WDS/ MESH/ APCLI) , эти подходы не меняются и для полноценной прозрачной миграции являются необходимостью. Гибридные сети. Что касается гибридных сетей, то это хоть и возможный и реально работающий кейз, но, в силу слабой предсказуемости и отсутствия механизмов какого-либо контроля, использовать его стоит лишь в исключительных случаях. Лучшая DS для сетей с миграцией это LAN DS на коммутаторах с минимумом мозга, т. к. чаще всего проблемы начинаются именно с этого мозга (ложные детекты конфликта MAC-адресов при миграции, залипание записей в MAC table, дикие траблы с ARP cache и прочие прелести). Workarounds (костыли). Часто, чтобы обойти излишнюю “умность” и инициативность коммутаторов (из-за которой чаще всего и возникают проблемы с обновлением mac tables и arp cache в DS), в Enterprise делают финт ушами. Разворачивают а-ля контроллер. Он же обычно является шлюзом для беспроводки, на нём же живёт DHCP (с механизмом генерации IP по hash`у MAC-адреса), и на нём же собирают L2 туннели с AP, которые и решают проблемы излишней «умности» оборудования DS. Иными словами, осуществляется надстройка над физической сетью ещё одного уровня логики. Аналогично делает Mikrotik с его capsman. Такая схема возможна и в Wive. Но важно понимать, что наращивая тонны логики, вы создаёте дополнительную нагрузку на AP, добавляете точки отказа и снижаете предсказуемость решения в целом. Так может просто изначально строить сети на подходящем для этого оборудовании, заведомо не имеющем проблем в критичных местах? Ибо, как говорил Чехов, «Если в начале пьесы на стене висит ружье, то (к концу пьесы) оно должно выстрелить.». Стоит избегать:

Чем меньше потенциальных точек отказа — тем лучше. А Wive-ng позволит вам иметь реализации подходов к организации бесшовной беспроводной сети уровня Enterprise, не теряя полного контроля над логикой работы на самом низком уровне. Медиа: | ↑ |

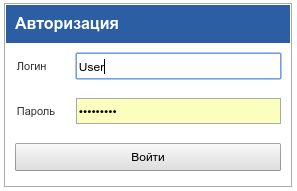

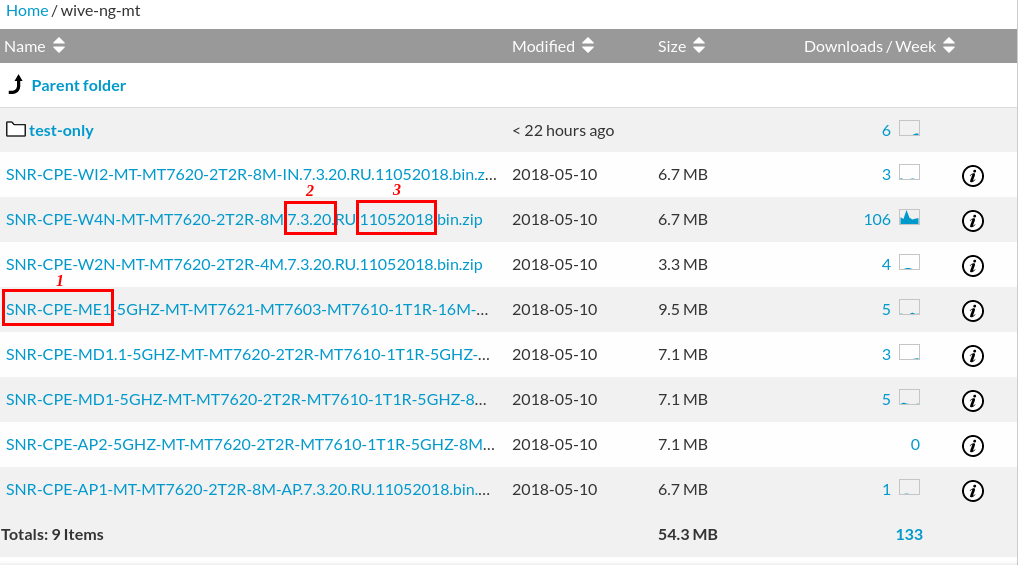

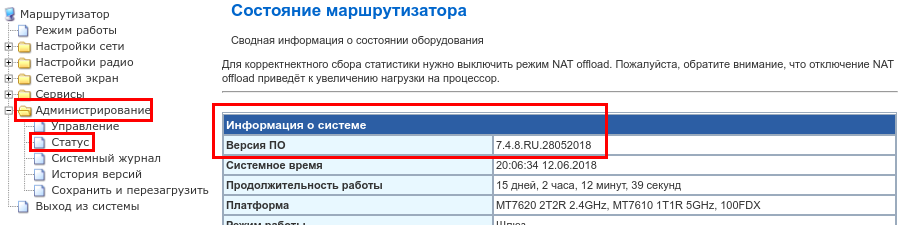

Эмулятор Web-интерфейса демонстрирует максимально полный функционал, соответствующий старшим моделям под управлением OS Wive-NG (на текущий момент SNR-CPE-ME1).